RED WIZARD - GEBRUIKSVRIENDELIJKE, GEAUTOMATISEERDE INFRASTRUCTUUR VOOR RED TEAM - DEEL 1

Auteur: Ben Brucker, Senior Security Specialist en Domeinmanager Red Teaming bij Secura.

Waar is het te vinden? https://github.com/SecuraBV/RedWizard

Dit is onderdeel van een blogserie over Red Wizard. Het eerste deel zal zich richten op de achtergrond van de tool. Toekomstige delen zullen zich richten op de technische implementatie en de uitbreidbaarheid van de tool.

WAT IS RED WIZARD?

Red Wizard is een open-source tool die is ontworpen om herhaalbare, OPSEC-veilige infrastructuur te bieden voor Red Teaming operaties. Red Wizard is gecreëerd om de uitdaging aan te gaan waarmee veel serieuze Red Teams te maken hebben, waarbij publiekelijk beschikbare implementaties ofwel beperkt zijn of niet gebruiksvriendelijk, wat extra tijd en werk vereist van infrastructuurbeheerders en -operators.

Deze tool automatiseert de implementatie van een uitgebreide infrastructuur met omleiders, back-endsystemen, phishingrelays, OSINT-machines en meer. Het is ontworpen om gebruiksvriendelijk te zijn en biedt wizards om beheerders en Red Team-operators door het implementatieproces te leiden. De infrastructuur is ook zelfdocumenterend, waardoor het delen van alle relevante details aan het team van operators een moeiteloze taak is.

VOORBEELD

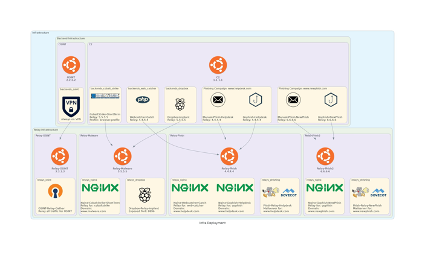

Hieronder vind je een voorbeeld van een matig complexe Red Teaming-infrastructuur die ongeveer 10 minuten nodig heeft voor configuratie en 30 minuten voor implementatie. Het bevat OSINT-machines, 2 phishing-servers, een CobaltStrike-instance, een generieke callback-vanger en een backend voor hardware-implantaten:

Dit diagram is ook gemaakt door Red Wizard, waardoor het gemakkelijk is om relevante informatie te delen met je team.

WAT RED WIZARD KAN DOEN

Red Wizard helpt je met het voorbereiden van je servers en het installeren van alle benodigde tools, tunnels en standaardinstellingen.

Het voorziet momenteel niet in het opzetten van de onderliggende servers, omdat elk bedrijf zijn eigen processen heeft voor het opzetten van systemen. Daarom zijn er 4 zeer basale vereisten die je bijvoorbeeld met terraform kunt automatiseren:

- Ubuntu 22.04 op het implementatiesysteem (je laptop of een VM is prima)

- Schone Ubuntu 20.04 op alle doelmachines (Ondersteuning voor 22.04 in de nabije toekomst)

- 1 implementatiegebruiker (geconfigureerd voor key-based SSH-toegang op alle machines)

- Implementatiegebruiker heeft op alle machines hetzelfde sudo-wachtwoord

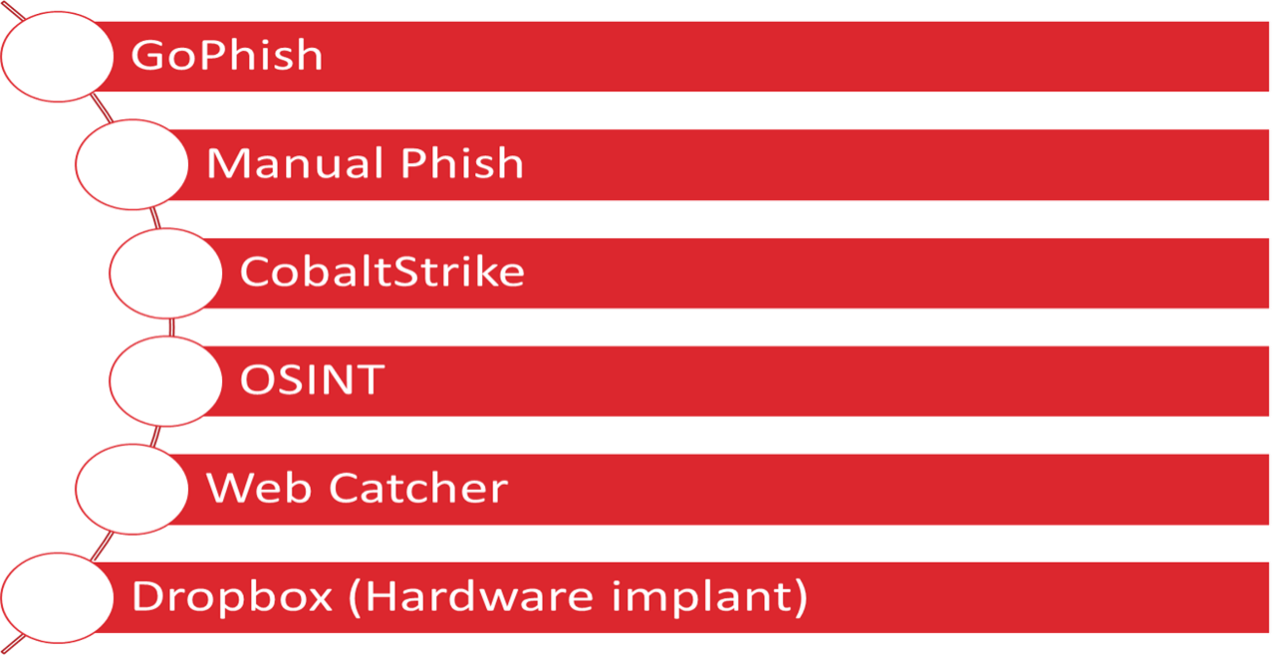

HUIDIG OPENBAAR VRIJGEGEVEN ONDERDELEN

Momenteel zijn de volgende 6 componenten vrijgegeven die vrij gebruikelijk zijn voor Red Teaming-operaties:

Toekomstige releases kunnen onder meer het volgende omvatten:

- RedElk-integratie (Red Team SIEM door Outflank)

- MitM Phishing (EvilGinx / Modlishka)

- Ondersteuning voor niet-standaard omleidingen (domain fronting etc)

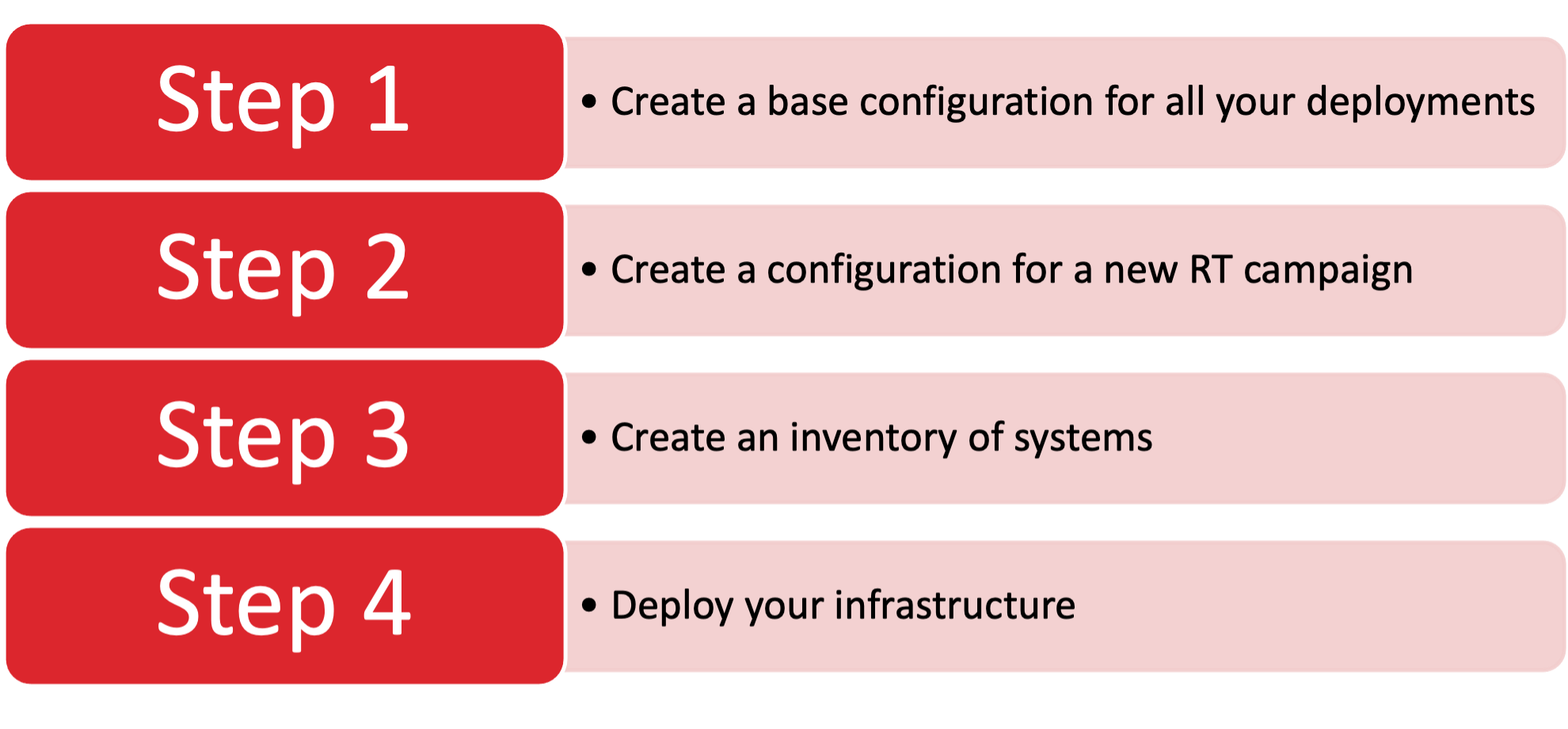

HOE TE BEGINNEN?

Voor gedetailleerde instructies, volg de Readme in de GitHub-repository. Maar op hoofdlijnen komt het neer op het volgende:

ONTWERPPRINCIPES

We hebben deze tool ontwikkeld met veerkracht in gedachten, om een OPSEC-veilige opstelling te garanderen door alle kritische sleutelmaterialen van de geïmplementeerde servers op te halen. Hierdoor kun je herbouwen en je shells blijven ontvangen, zelfs als een van je servers crasht en uitvalt. Red Wizard is voornamelijk gebaseerd op Ansible en Docker, waardoor het eenvoudig te implementeren en te beheren is.

Andere ontwerpprincipes kunnen als volgt worden samengevat:

- Eenvoud gaat boven extravagantie

- Operationele Veiligheid (OPSEC)

- Moet robuust zijn

- Geen magische Zwarte Dozen

- Alles moet zelfdocumenterend zijn

- Makkelijk uitbreidbaar

- Vooraf geconfigureerde listeners / phishingprofielen

- Alles loggen

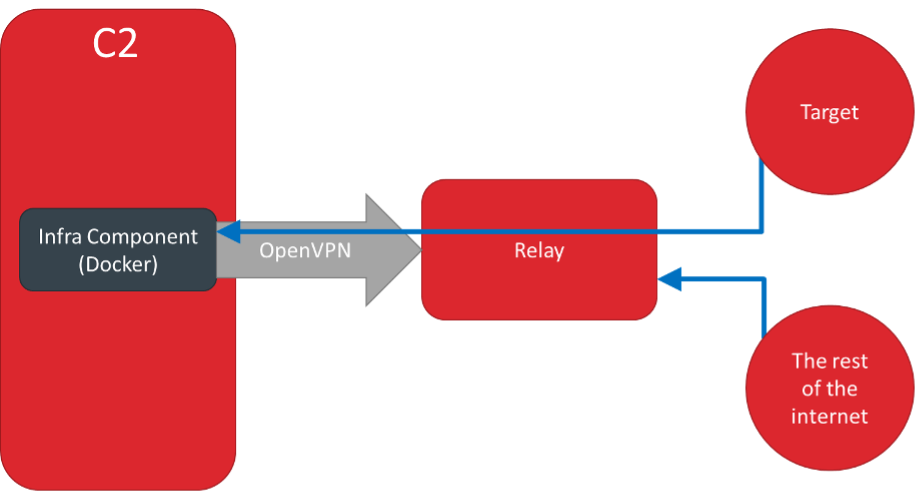

De daadwerkelijke implementatie volgt de beproefde aanpak voor Red Teaming-infrastructuren, waarbij je een backend-/relay-infrastructuur hebt:

In dit geval is er een Command and Control-server met bijvoorbeeld een gophish-instantie. Deze gophish-instantie is via een publieke relay blootgesteld aan het internet. Deze relay beslist, op basis van de URL en andere kenmerken, of het een echte callback is of andere scans van het internet. Een echte callback wordt doorgestuurd naar de backend, ander internetverkeer niet, waardoor de OPSEC van het Red Team verbetert.

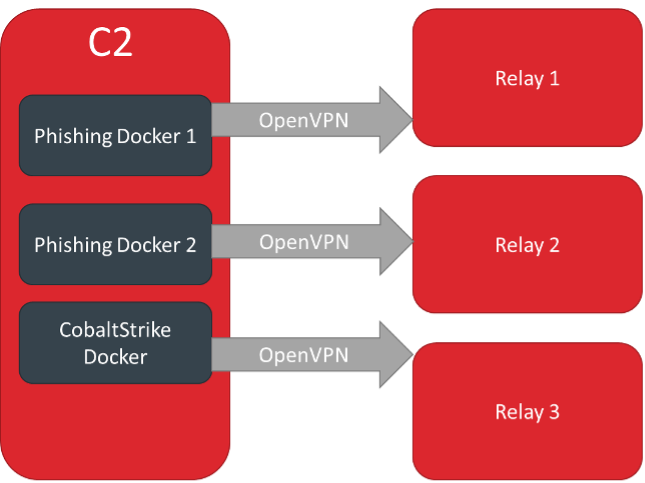

Red Wizard ondersteunt veel implementatiemodi, bijvoorbeeld meerdere componenten die elk hun eigen relay aanspreken:

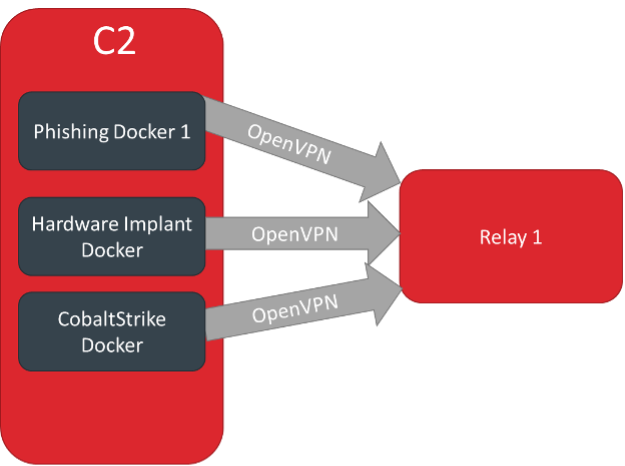

Of meerdere componenten die dezelfde relay delen:

Wordt vervolgd...

In de volgende blogpost worden alle belangrijke functies van een geïmplementeerde Red Wizard-infrastructuur getoond en krijgt u hulp bij het creëren van uw eerste implementatie.

Over de auteur

Ben Brücker

Ben Brücker is Senior Security Specialist en Domeinmanager Red Teaming bij Secura. Hij studeerde Informatica, Cybersecurity en Kunstmatige Intelligentie aan de Radboud Universiteit in Nijmegen. Ben werkt al 8 jaar bij Secura. Hij is gespecialiseerd in Red Teaming en heeft veel succesvolle Red Teaming-beoordelingen geleid.

MEER INFORMATIE OVER RED WIZARD EN RED TEAMING

Wilt u meer weten over Red Wizard en onze Red Teaming-diensten? Vul het formulier in en een expert zal binnen één werkdag contact met u opnemen.

OVER SECURA

Secura is een toonaangevend bedrijf op het gebied van cyberbeveiliging. Onze klanten variëren van overheid en zorg tot financiën en industrie. Secura biedt technische diensten aan, zoals vulnerability assessments, penetratietesten en Red Teaming. We bieden ook certificering voor IoT en industriële omgevingen, evenals audits, forensische diensten en awarenesstrainingen.

Ons doel is om uw cyberweerbaarheid te vergroten. Wij zijn een Bureau Veritas-bedrijf. Bureau Veritas (BV) is een beursgenoteerde onderneming die gespecialiseerd is in testen, inspecteren en certificeren. BV is opgericht in 1828, heeft ruim 80.000 medewerkers en is actief in 140 landen. Secura is de hoeksteen van de cyberbeveiligingsstrategie van Bureau Veritas.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.