Opkomst van de Nieuwe Versie van Knight Ransomware in Ziekenhuizen

De wereld is opgeschrikt door een reeks ransomware-aanvallen uitgevoerd door Ransomhub. Alleen al in april waren er 26 meldingen van aanvallen op ziekenhuizen en andere organisaties zoals veilinghuis Christie’s. Londense ziekenhuizen moesten bloedtransfusies en operaties stopzetten door deze aanvallen.

Wat is Ransomhub? Het is een vernieuwde versie van het ransomwareprogramma Knight. Begin 2024 werd de broncode van Knight te koop aangeboden op het dark web. De nieuwe eigenaar (of mogelijk dezelfde eigenaar) heeft het programma verbeterd en biedt het nu aan als Ransomware-as-a-Service (RaaS). Deze dienst trekt actief affiliates aan. Veel voormalige gebruikers van Lockbit stappen over naar Ransomhub, omdat Lockbit’s operatie recent zwaar is getroffen door politie en justitie. De man achter Lockbit blijft nog steeds op vrije voeten en actief.

Zorgsector onder vuur

In het verleden gaven diverse RaaS-operaties aan dat aanvallen op de zorgsector niet acceptabel waren, met name tijdens corona. De laatste tijd echter slaat Ransomhub toe bij zorginstellingen en hun leveranciers.

Double Extortion: Naast het traditionele ransomware verdienmodel, waarbij losgeld wordt geëist voor het herstellen van toegang tot versleutelde gegevens, gebruiken criminelen nu ook de “double extortion” methode. Hierbij stelen ze eerst data en dreigen vervolgens met het verkopen of openbaar maken van deze data.

Sneller dan voorheen De snelle groei en ontwikkeling van deze nieuwe RaaS-dienst suggereert dat Ransomhub een grote rol gaat spelen in de cybercriminele wereld. Dit is zorgwekkend, omdat de tijd tussen initiële toegang en het inzetten van ransomware steeds korter wordt.

Uit onderzoek blijkt dat sinds 2023 ransomware al in meer dan de helft van de gevallen binnen een week wordt ingezet. In een derde van de gevallen gebeurt dit zelfs binnen 48 uur. Het merendeel van de ransomware wordt buiten werktijd geactiveerd, vaak vroeg in de ochtend.

Gebruikte methodes

Zoals gebruikelijk bij ransomware-aanvallen, vindt initiële toegang vaak plaats via gegevens die zijn verkregen via phishing of spearphishing. Daarom is het essentieel dat uw organisatie permanent aandacht besteedt aan cybersecurity awareness van uw medewerkers, bijvoorbeeld met het SAFE-programma.

De hackers installeren malware en steeds vaker ook remote access software. Denk daarbij aan programma’s zoals teamviewer, VNC, Atera en Splashtop. Daarnaast maken ze regelmatig gebruik van de aanwezigheid van bekende kwetsbaarheden in het interne netwerk.

Welke bekende kwetsbaarheden?

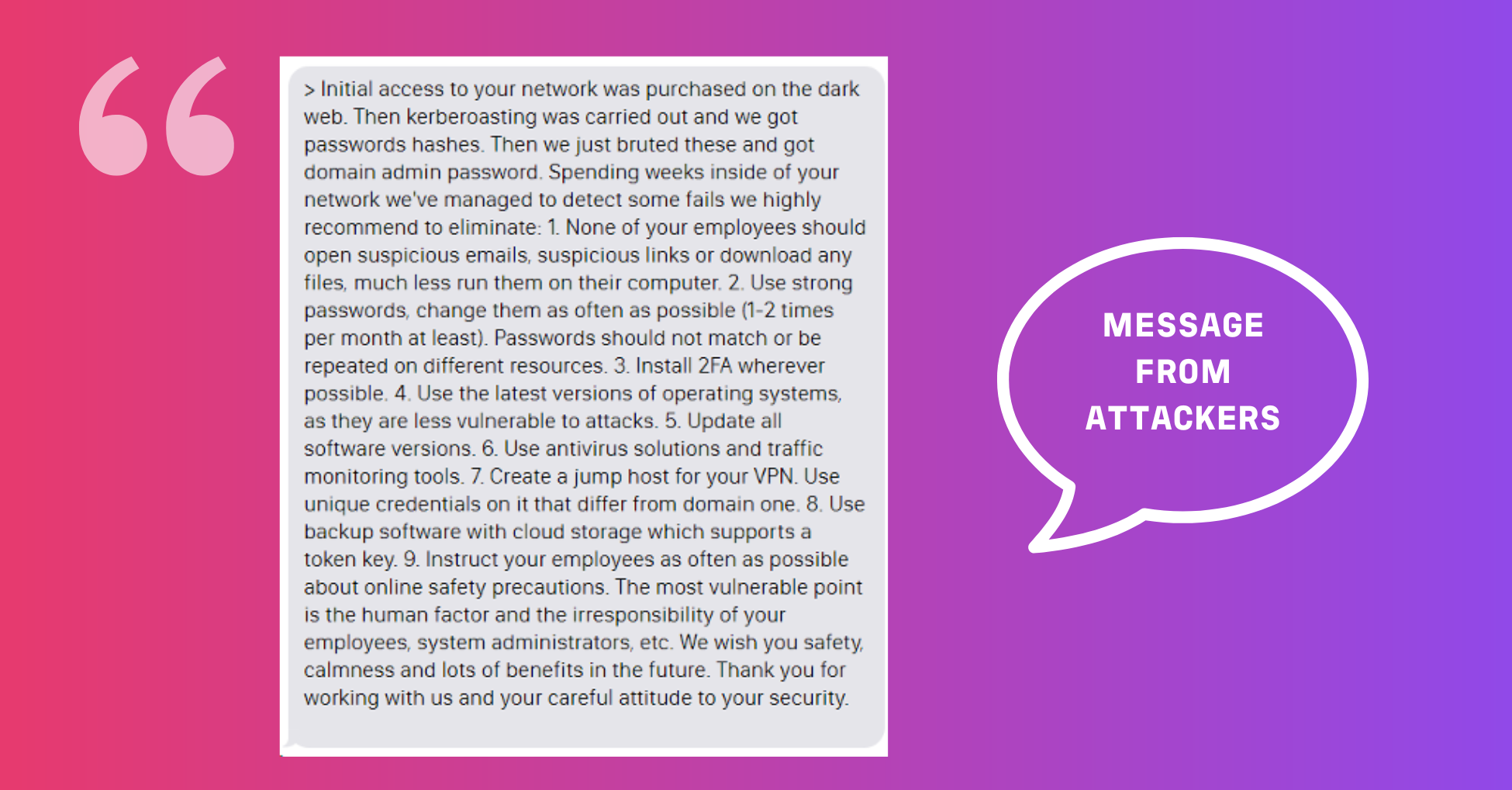

We kunnen nooit exact weten wat de ransomware affiliates uitproberen. Maar op basis van eigen onderzoek kunnen we wel aangeven wat regelmatig mis gaat qua cybersecurity in de zorg. Ook geven de aanvallers zelf soms advies, zie de afbeelding hieronder.

Voorbeeld van een bericht van de aanvallers

Veelal krijgen de hackers eerst toegang tot een enkel systeem of een enkel account in het interne netwerk. Vervolgens komen de indringers op andere systemen en accounts in het netwerk door bijvoorbeeld misbruik te maken van:

- Zwakke wachtwoorden en een gebrek aan multi-factor authenticatie

- Zogeheten “Null-sessions” die soms worden toegestaan door systemen in het netwerk. Daarmee kan een aanvaller zonder inloggegevens beperkte toegang krijgen tot de inhoud van het systeem.

- Een zogeheten “NTLM relay” aanval waarmee legitieme inlogpogingen door een aanvaller misbruikt kunnen worden om toegang te krijgen tot andere systemen.

- Netwerkpoorten en diensten die alleen voor beheerders nodig zijn, zijn regelmatig ook beschikbaar of te gebruiken door medewerkers die geen beheerder zijn.

- Systemen in het interne netwerk die niet up to date zijn bevatten bekende kritieke kwetsbaarheden waar misbruik van gemaakt kan worden, zoals bijvoorbeeld zerologon.

Volgende stap: de hoogste rechten

Wanneer de toegang tot het netwerk wat verbreed is, is het vervolgens regelmatig mogelijk om vergaande of zelfs de hoogste rechten binnen de omgeving te verkrijgen door aanvallen zoals:

- Een misconfiguratie misbruiken in de Active directory (de zogenaamde ADCS-sjablonen die standaard aanwezig zijn in een AD omgeving) waardoor de aanvaller direct de hoogste rechten in de omgeving kan krijgen.

- Accounts met hoge rechten verkrijgen door middel van zogenaamde “kerberoasting attacks”, waardoor de aanvaller het wachtwoord van het betreffende account met hoge rechten kan achterhalen.

- Het met administratieve rechten op een systeem uit het werkgeheugen van de computer uitlezen van wachtwoorden of wiskundige waarden van wachtwoorden van recent ingelogde gebruikers. Bij server systemen, levert dit veelal accounts van beheerders met hoge rechten op, omdat dat de enige accounts zijn die op dergelijke systemen inloggen.

We raden dan ook organisaties in de zorg aan om met name de bovenstaande zaken nog wat extra aandacht te geven om de kwaadwillenden op korte termijn buiten de deur te houden.

Hoe kan Secura helpen?

Secura hanteert een risico-gebaseerde methode om te beoordelen hoe kwetsbaar uw organisatie is voor ransomware-aanvallen: het Ransomware Resilience Assessment. Op basis van de geidentificeerde en geclassificeerde risico’s geven wij u actiegericht advies om uw cyberweerbaarheid te vergroten.

OOK INTERESSANT VOOR U

Dark web monitoring

Awareness/phishing programma’s

Meer informatie

Wilt u meer informatie over het verhogen van de weerbaarheid tegen ransomware? Vul het formulier in en we nemen binnen één werkdag contact met u op.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.