Effectieve penetratietests: Afstemmen op informatie over bedreigingen om de veerkracht van cyberspace te vergroten

Uitdagingen van moderne penetratietests - door Paul Pols, Lead Ransomware Resilience bij Secura/Bureau Veritas Group.

... > Vulnerability Assessment / Penetration Testing (VAPT) > Effectieve penetratietests: Afstemmen op informatie over bedreigingen om de veerkracht van cyberspace te vergroten

Auteur: Paul Pols, Lead Ransomware Resilience bij Secura/Bureau Veritas

Uitdagingen van moderne penetratietests

Een penetratietest is slechts zo effectief als zijn vermogen om de complexe en evoluerende cyberbedreigingen die gericht zijn op organisaties nauwkeurig na te bootsen. Traditioneel blijven penetratietests vaak beperkt tot systemen die organisaties als het meest waardevol beschouwen: hun “kroonjuwelen”. Deze beperkte focus komt mogelijk niet volledig overeen met de tactieken en technieken van daadwerkelijke bedreigingsactoren, die vaak kwetsbaarheden in ondersteunende systemen uitbuiten om door een IT-infrastructuur te navigeren.

Moderne cyberaanvallen beginnen vaak met ogenschijnlijk kleine inbreuken die aanzienlijk kunnen escaleren. Bijvoorbeeld, aanvallers kunnen een eindpuntapparaat van een werknemer of leverancier compromitteren of inloggegevens voor externe interfaces stelen. Ze kunnen deze initiële voet aan de grond gebruiken om verder door te dringen in het netwerk via tactieken zoals privilege-escalatie en laterale beweging. Dit stelt hen in staat om direct toegang te krijgen tot de kroonjuwelen, met elders verkregen administratieve rechten. Bovendien kunnen bedreigingsactoren zich richten op andere systemen binnen de organisatie die, hoewel ze niet als “kroonjuwelen” worden beschouwd, toch cruciaal zijn voor de operaties van de organisatie.

Deze discrepantie onderstreept de noodzaak van een verschuiving in hoe penetratietests worden afgebakend en uitgevoerd, zodat ze bredere en realistischere dreigingsscenario's dekken, gebaseerd op de nieuwste dreigingsinformatie over de tactieken van relevante bedreigingsactoren.

De cruciale rol van Threat Modeling

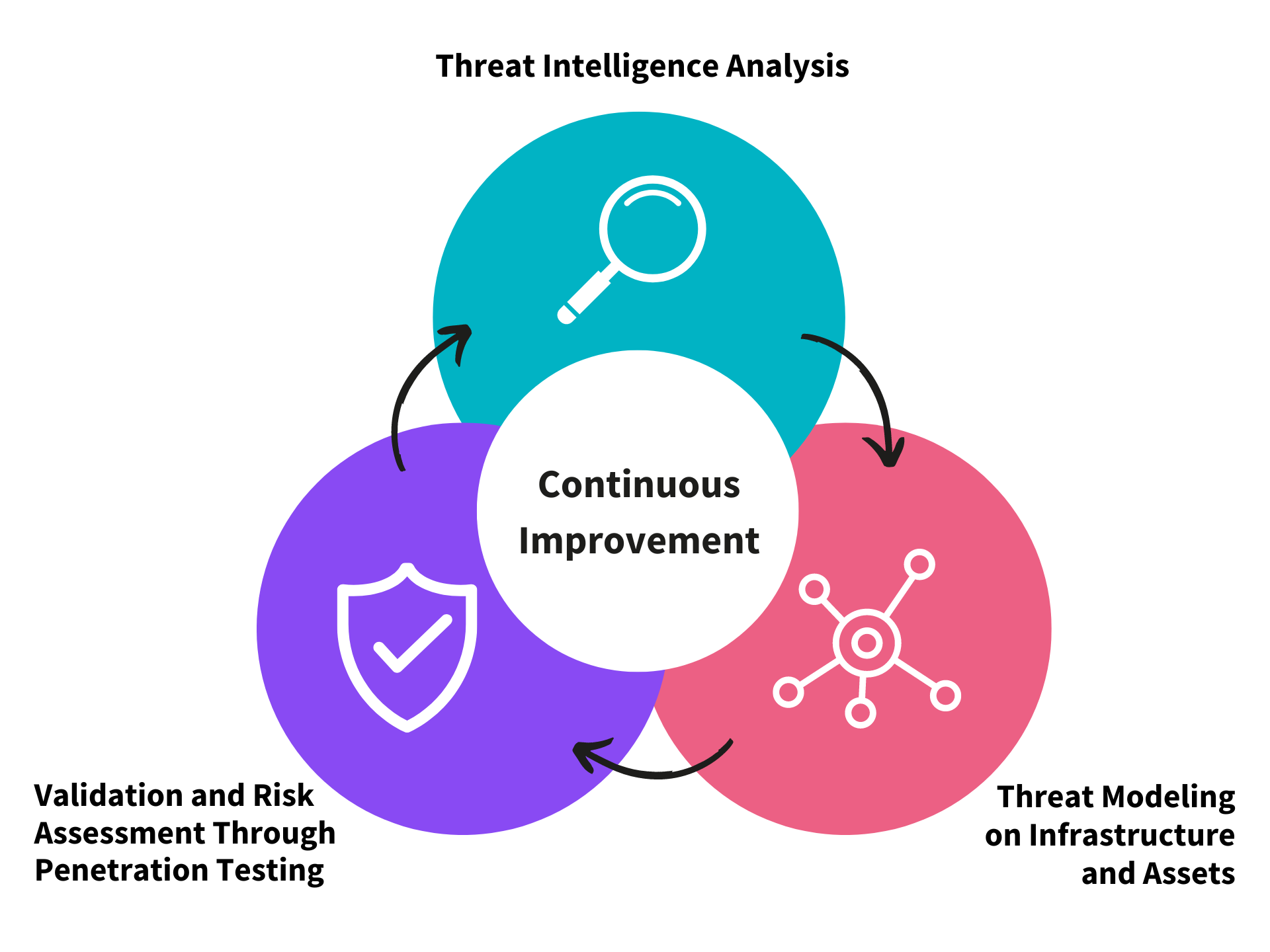

Threat Modeling is een gestructureerd proces dat potentiële dreigingen binnen het netwerk van een organisatie identificeert, om de infrastructuur vanuit het perspectief van een aanvaller te begrijpen en robuuste verdedigingen te ontwikkelen. Hier is een beknopt overzicht van het proces:

Versterk uw cyberverdediging met Threat Modeling en gerichte penetratietests.

- Continue Threat Intelligence Analyse: Het is belangrijk om voortdurend bedreigingsactoren en hun tactieken, technieken en procedures (TTP's) te monitoren en te analyseren. Deze informatie helpt bij het identificeren van de meest relevante bedreigingen voor specifieke organisaties, meestal beïnvloed door de sectoren waarin ze opereren. We gebruiken deze aanpak om onze Threat Models aan te passen en beter weer te geven welke unieke risico's en uitdagingen elke organisatie ondervindt.

- Threat Modeling van Infrastructuur en Assets: Het begrijpen van de infrastructuur en het identificeren van kritieke assets die potentiële aanvallers aantrekken, helpt bij het pinpointen van relevante bedreigingen en waarschijnlijke aanvalspaden. Deze analyse is cruciaal voor het in kaart brengen van waar een organisatie het meest vatbaar is voor aanvallen op basis van de operationele context en relevante TTP's. We voeren deze stap meestal uit via een Threat Modeling-workshop met belangrijke stakeholders. Het eindresultaat van Threat Modeling kan vaak een strategische roadmap of gedetailleerde penetratietestkalender zijn, waarbij toekomstige beveiligingstests worden afgestemd op geïdentificeerde bedreigingen.

- Validatie en Risicobeoordeling Door Penetratietests: Door middel van het simuleren van real-world aanvallen via penetratietests valideren en completeren we geïdentificeerde bedreigingen en beoordelen we hun potentiële impact en waarschijnlijkheid om het risico te bepalen. Deze stap is essentieel voor het prioriteren van welke bedreigingen onmiddellijke aandacht vereisen en voor het bepalen van de effectiviteit van de huidige verdediging. De resultaten van penetratietests kunnen strategieën voor risicobeperking sturen, zodat beveiligingsinspanningen worden geconcentreerd waar ze het meest nodig zijn.

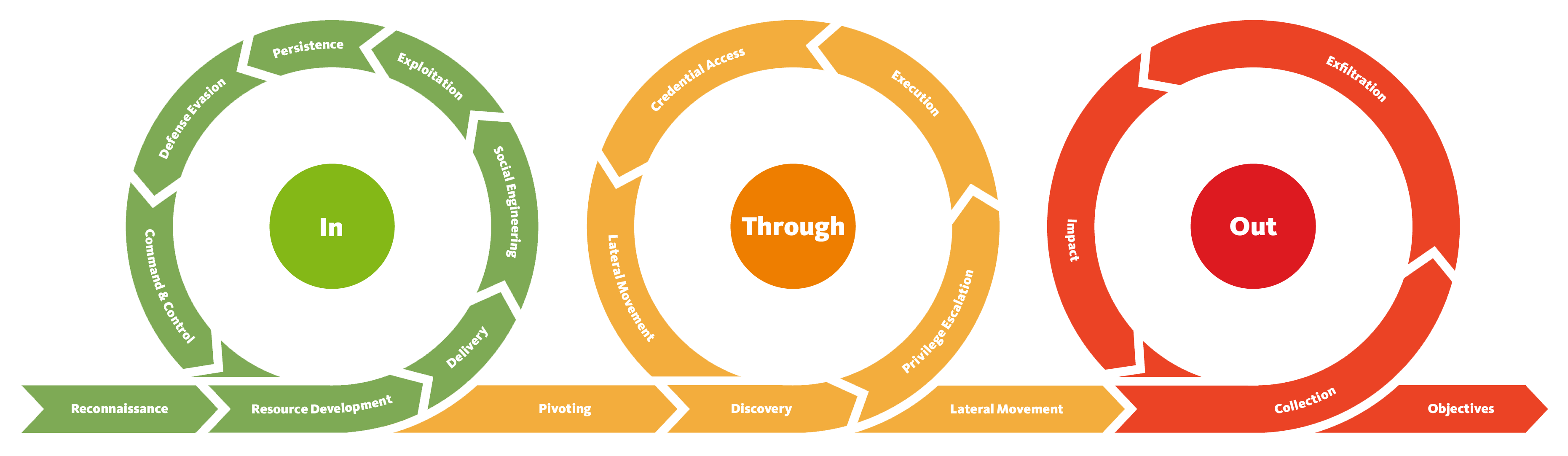

Frameworks zoals STRIDE, de Unified Kill Chain en MITRE ATT&CK™ bieden gestructureerde methodologieën voor het identificeren en simuleren van de tactieken die een aanvaller zou kunnen gebruiken. Het toepassen van deze frameworks zorgt voor uitgebreide beoordelingen die verder gaan dan voor de hand liggende kwetsbaarheden, en dekken alle aspecten van de beveiliging van de organisatie.

Unified Kill Chain (Bron: Paul Pols)

Voorbij Regelgeving: Implicaties voor Alle Sectoren

Bepaalde regelgevende kaders vereisen de integratie van uitgebreide Threat Intelligence in beveiligingstesten, met name binnen de financiële sector:

- TIBER-EU, ontwikkeld door de Europese Centrale Bank, bevordert ethisch red teaming geleid door Threat Intelligence, met als doel de cyberweerbaarheid van financiële instellingen te vergroten.

- ART, ontwikkeld door De Nederlandsche Bank, biedt een meer aanpasbare modulaire benadering, waardoor organisaties hun testcomponenten kunnen aanpassen aan hun specifieke beveiligingsbehoeften en -doelstellingen.

- DORA's Threat Led Penetration Testing (TLPT) verplicht financiële entiteiten binnen de EU om uitgebreide tests te ondergaan die realistische aanvalsscenario's simuleren om ervoor te zorgen dat alle aspecten van een organisatie bestand zijn tegen cyberbedreigingen. DORA's TLPT zal TIBER-EU vervangen met TLPT.

Deze kaders tonen aan hoe regelgevende vereisten bijdragen aan grondigere en effectievere cybersecuritypraktijken. Het adopteren van kaders en praktijken die Threat Modeling en uitgebreide tests omvatten, kan aanzienlijke voordelen bieden voor alle sectoren, niet alleen voor de gereguleerde. Het kan ook dienen als een opstap voor organisaties die nieuw zijn op dit niveau van controle, die worden geadviseerd om hun offensieve beveiligingstestactiviteiten geleidelijk te plannen en op te schalen, aangezien een grootschalige TIBER-EU, ART of TLTP overweldigend kan zijn.

Conclusie: Penetratietests Afstemmen op Threat Intelligence

Naarmate cyberbedreigingen in complexiteit en verfijning toenemen, wordt de behoefte aan adaptieve en geïnformeerde verdedigingsstrategieën cruciaal. Door Threat Intelligence in penetratietests te verweven, kunnen organisaties verder gaan dan de traditionele focus op het beschermen van hun kroonjuwelen in isolatie. In plaats daarvan kunnen ze de specifieke risico's identificeren en aanpakken die het meest relevant zijn voor hun unieke omgevingen om hun kroonjuwelen te beschermen. Deze op intelligentie gebaseerde benadering maakt penetratietests effectiever en stelt organisaties in staat hun cyberweerbaarheid te verhogen tegen het steeds veranderende cyberdreigingslandschap.

Dit artikel is oorspronkelijk gepubliceerd in onze Cyber Vision Series op LinkedIn over de veranderende aard van cybersecurity en de toekomst van cyberweerbaarheid.

Over de Auteur

Paul Pols

Paul Pols is Secura’s Ransomware Resilience Principal. Paul is also a lecturer at the University of Leiden for the executive master’s degree in Cybersecurity. He teaches network security with a focus on attack life-cycle and Kill Chain models, such as MITRE ATT&CK and the Unified Kill Chain. He developed the Unified Kill Chain threat model to describe attack paths, which can be used to analyze, compare, and defend against cyberattacks by advanced threat actors. Before he joined Secura, Paul also worked as a principal security expert and technical and legal advisor for the Investigatory Powers Commission (in Dutch: TIB) that reviews the exercise of special powers by the Dutch intelligence and security services.

Meer Informatie

Wilt u meer weten over de moderne aanpak van penetratietests? Vul alstublieft het onderstaande formulier in en wij nemen binnen één werkdag contact met u op.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.