EUCC - Certificering van ICT-producten in Europa.

Een nieuwe aanpak voor het certificeren van informatie- en computertechnologie (ICT) producten.nd computer technology (ICT) products.

... > Common Criteria Certificering > EUCC - Een nieuw cybersecurity schema voor de certificering van ICT-producten in Europa

EUCC - EEN NIEUW CYBERSECURITY SCHEMA VOOR DE CERTIFICERING VAN ICT-PRODUCTEN IN EUROPA

De European Union Cybersecurity Certification (EUCC) vertegenwoordigt een nieuwe aanpak voor het certificeren van informatie- en computertechnologie (ICT) producten binnen Europa en actualiseert het voorgaande SOG-IS Mutual Recognition Agreement (MRA) raamwerk.

EUCC is gebaseerd op het Common Criteria (CC) certificatieschema, dat internationaal erkende innovatieve concepten integreert om aan de behoeften van belanghebbenden te voldoen, inclusief verbeterde voorzieningen voor patchbeheer, kwetsbaarheidsbeheer en de openbaarmaking van kwetsbaarheden in gecertificeerde producten.

CC (Common Criteria)

De CC (Common Criteria) staat voor een internationale set van normen, richtlijnen en criteria die gebruikt worden voor het beoordelen van de beveiligingsmogelijkheden van verschillende producten en systemen. Oorspronkelijk ontwikkeld om ervoor te zorgen dat technologische aanbiedingen voldoen aan specifieke beveiligingsbenchmarks en overheidsrichtlijnen, dient CC als maatstaf voor het beoordelen van de doeltreffendheid en nauwkeurigheid van beveiligingsmaatregelen.

Door het definiëren van zekerheden op basis van metingen van effectiviteit en nauwkeurigheid, fungeert CC als een bolwerk tegen heersende cybersecurity-uitdagingen zoals datalekken, informatielekkage en privacy-inbreuken.

Na strenge controle en grondige beoordeling door expert evaluatoren, worden technologieproducten die aan de vereiste normen voldoen, bekroond met een erkende CC-certificering.

Het begrijpen van de fundamentele principes en de onderliggende redenering van CC is essentieel om universeel toepasbare cybersecurityprotocollen te begrijpen en het nieuwe EUCC-initiatief te ontcijferen.

EUCC

Het EUCC-schema bouwt voort op de kernonderdelen van CC, en breidt de toepassing ervan uit naar technologieproducten binnen de Europese Unie. EUCC introduceert aanvullende criteria naast de vastgestelde CC en Common Methodology for Information Technology Security Evaluation (CEM) [5] protocollen.

Verbeteringen aan cybersecuritycertificeringen omvatten verhoogd toezicht en beheer van nalevingsmaatregelen, grotere transparantie door de verspreiding van kwetsbaarheidsinformatie aan het publiek en uitgebreide consumentenondersteuning, zoals uitgebreide patchbeheerdiensten voor gecertificeerde producten.

EUCC wordt geïmplementeerd voor ICT-producten die:

- Een aanzienlijke reeks van beveiligingsfunctionele vereisten bevatten die uiteengezet zijn in CC Deel 2 [3].

- Streven naar het bereiken van een 'substantieel' of 'hoog' niveau van zekerheid voor de onderdelen van de EU Cybersecurity Act (CSA) die door EUCC worden omvat.

Vergelijking van EUCC met bestaande schema's

Beoordelingscriteria en -methoden voor ICT-producten

Om aan de EUCC-naleving te voldoen, moeten de Security Targets (ST's) de volgende CC-vereisten bevatten, ongeacht hun zekerheidsniveau of bijbehorende afhankelijkheden:

- Minimaal één AVA_VAN-component.

- Minimaal één ATE_IND-component.

Voor EUCC-certificaten die op het 'substantiële' zekerheidsniveau zijn beoordeeld, moeten de certificaten AVA_VAN niveau 1 of 2 omvatten. Voor certificaten beoordeeld op 'hoog' zekerheidsniveau is dekking van AVA_VAN niveau 3, 4 of 5 vereist.

Certificering van ICT-producten op AVA_VAN niveaus 4 of 5 is beperkt tot specifieke scenario's:

- Als het product behoort tot een technisch domein dat vermeld staat in Bijlage I van de EUCC-verordening [1], wordt het beoordeeld volgens de state-of-the-art documenten van die domeinen.

- ICT-producten binnen categorieën die gedekt worden door Gecertificeerde Protection Profiles (PP's) met AVA_VAN niveaus 4 of 5 zoals vermeld in Bijlage II van de EUCC-verordening [1] worden geëvalueerd volgens de gespecificeerde methodologie die voor die PP's is uiteengezet.

- In uitzonderlijke gevallen waar een technisch domein of PP niet vermeld staat, is certificering op deze niveaus mogelijk met grondige rechtvaardiging en goedkeuringsprocessen door de National Cybersecurity Certification Authorities (NCCA's) en de European Cybersecurity Certification Group.

Opmerking: EUCC erkent geen Common Criteria Recognition Arrangement (CCRA) certificaten voor PP's. Daarom zal de beoordeling van ST's die conformiteit claimen met CCRA/niet-EUCCPP's het PP-inhoud als niet-geëvalueerd beschouwen.

Opmerking: ENISA zou de lijst van gecertificeerde PP's op haar cybersecurity certificeringswebsite moeten verstrekken en hun status aangeven, in overeenstemming met Verordening (EU) 2019/881.

Informatie noodzakelijk voor certificering

Afgezien van de Target of Evaluation (TOE) vereist door de CC, moeten aanvragers ook het volgende verstrekken:

1) Een publiekelijk toegankelijke website met de volgende informatie bij afgifte van het certificaat:

- Richtlijnen en suggesties helpen eindgebruikers bij het veilig configureren, installeren, implementeren, bedienen en onderhouden van ICT-producten of -diensten.

- De duur van de beveiligingsondersteuning die aan eindgebruikers wordt geboden, met name met betrekking tot de beschikbaarheid van cybersecurity-updates.

- Contactgegevens van de fabrikant of aanbieder, samen met goedgekeurde kanalen voor het ontvangen van kwetsbaarheidsrapporten van eindgebruikers en beveiligingsexperts.

- Links naar online repositories die publiekelijk bekendgemaakte kwetsbaarheden catalogiseren gerelateerd aan het ICT-product, de dienst of het proces, evenals relevante cybersecurity-adviezen.

2) Procedures voor kwetsbaarheidsbeheer en -openbaarmaking die de naleving van de verplichtingen zoals uiteengezet in Hoofdstuk VI van de EUCC-verordening [1] vergemakkelijken.

Opmerking: alle documentatie met betrekking tot het TOE-certificaat moet minimaal vijf jaar worden bewaard, inclusief een monster van het gecertificeerde product.

Voorwaarden voor afgifte van een EUCC-certificaat

De leverancier moet instemmen met de volgende verplichtingen:

- Het certificeringsorgaan en de IT Security Evaluation Facility (ITSEF) voorzien van alle noodzakelijke, accurate en complete informatie, en op verzoek aanvullende details verstrekken.

- Afzien van de marketing van het ICT-product als EUCC gecertificeerd tot het EUCC-certificaat officieel is afgegeven.

- Het ICT-product op de markt brengen als gecertificeerd alleen binnen de parameters die in het EUCC-certificaat zijn uiteengezet.

- Onmiddellijk de promotie van het ICT-product als gecertificeerd stopzetten in geval van schorsing, intrekking of verloop van het EUCC-certificaat.

- Ervoor zorgen dat eventuele als EUCC gecertificeerde geadverteerde ICT-producten exact identiek zijn aan de producten die aan de certificering zijn onderworpen.

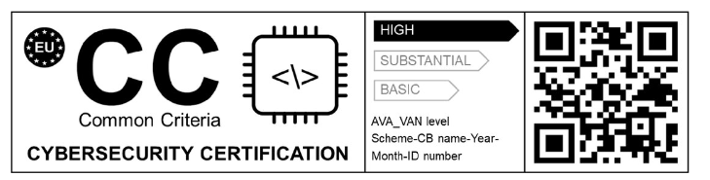

- Zich houden aan de voorgeschreven regels voor het gebruik van het EUCC-certificaatmerk en label, zoals uiteengezet in Artikel 11 van de EUCC-verordening [1].

Figuur 1: De vorm van het EUCC-merk en label [1]

Opmerking: Het gebruik van het nieuwe EUCC-merk en label op het gecertificeerde product is vrijwillig.

Kiezen voor een Certificatie-instelling (CB) en ITSEF

Commerciële CB's zullen certificering uitvoeren op het substantiële zekerheidsniveau (AVA_VAN.n; n<3). Het wordt verwacht dat de meeste bestaande ITSEF's zullen overgaan naar CB's voor het substantiële niveau. Voor het substantiële zekerheidsniveau houdt de typische procedure in dat een aanbieder wordt geselecteerd die in staat is om zowel evaluatie als certificering uit te voeren.

Het evalueren en certificeren op het hoge zekerheidsniveau (AVA_VAN.n; n>2) vereist dat NCCAs zowel ITSEF's als CB's autoriseren. Van de bestaande SOG-IS CB's wordt verwacht dat ze autorisatiestatus verkrijgen. Voor het hoge zekerheidsniveau is het gebruikelijk om een overheids-CB te betrekken samen met een geautoriseerde ITSEF onder hun toezicht, afhankelijk van het technische domein en de toepasselijke PP.

Beheer van het EUCC Evaluatie- en Certificeringsproces

De implementatie van het EUCC evaluatie- en certificeringsproces zal sterk lijken op de huidige praktijken onder SOG-IS, met individuele CB's en ITSEF's die hun contractuele voorwaarden vaststellen.

De EUCC wijst specifieke acties en verantwoordelijkheden toe aan ITSEF's en CB's met betrekking tot nalevingsmonitoring (Hoofdstuk V van de EUCC-verordening [1]), die doorgaans worden opgenomen in contractuele overeenkomsten met certificaataanvragers.

Verplichtingen na Verwerving voor Houders van EUCC-certificaten

Na de uitgifte van het EUCC-certificaat, in aanvulling op het nakomen van de verplichtingen zoals gestipuleerd in Artikel 9 van de EUCC-verordening [1], zijn certificaathouders verplicht om de volgende processen en activiteiten gedurende de looptijd van het certificaat uit te voeren:

- Regelmatig kwetsbaarheidsinformatie monitoren betreffende de gecertificeerde TOE (Artikel 27 van de EUCC-verordening [1]).

- Ondersteuning bieden bij het corrigeren van niet-nalevingen (Artikel 29 van de EUCC-verordening [1]).

- Kwetsbaarheden beheren en openbaar maken die de gecertificeerde TOE beïnvloeden (Hoofdstuk VI van de EUCC-verordening [1]).

Monitoringsverantwoordelijkheden van Houders van EUCC-certificaten

De houders van een EUCC-certificaat moeten de volgende acties ondernemen om ervoor te zorgen dat het gecertificeerde ICT-product voldoet aan hun beveiligingsnormen:

1) Op de hoogte zijn van kwetsbaarheidsinformatie betreffende het gecertificeerde ICT-product, wat inhoudt dat bek ende afhankelijkheden intern worden gemonitord, evenals het overwegen van:

- Publicaties of bekendmakingen van kwetsbaarheidsinformatie door eindgebruikers of beveiligingsonderzoekers, zoals uiteengezet in Artikel 55(1), punt (c) van Verordening (EU) 2019/881;.

- Inzendingen van alle andere relevante bronnen.

2) Nauwgezet het niveau van zekerheid volgen zoals gearticuleerd in het EUCC-certificaat.

Bovendien is het verplicht voor de certificaathouder om samen te werken met de CB, de ITSEF en, indien van toepassing, de NCCA om hen te ondersteunen in hun monitoringinspanningen.

Ondersteuning bieden bij het Corrigeren van Niet-Nalevingen

Mocht er een probleem met niet-naleving ontstaan dat ofwel de TOE of de certificaathouder beïnvloedt, dan schetsen de procedures uiteengezet in Artikelen 28 en 29 van de EUCC-verordening [1] de noodzakelijke te nemen stappen. Het niet aanpakken van deze kwesties kan leiden tot de schorsing of intrekking van het certificaat.

De houder van het EUCC-certificaat is verplicht om binnen 30 dagen herstelmaatregelen te initiëren.

Toezicht op en Openbaarmaking van Kwetsbaarheden

Hoofdstuk VI van de EUCC-verordening [1] beschrijft de essentiële procedures voor het beheren en openbaar maken van kwetsbaarheden die door houders van EUCC-certificaten moeten worden aangenomen. Hoewel de EUCC geen specifieke tijdlijnen voor deze processen voorschrijft, houdt het zich aan het principe om onnodige vertragingen te vermijden.

Twee geassocieerde normen, EN ISO/IEC 30111 [6] en EN ISO/IEC 29147 [7], worden genoemd als nuttig voor het ondersteunen van deze processen, hoewel ze niet verplicht zijn.

Onderhoud van het Certificaat

De EUCC biedt de volgende opties om een certificaat te onderhouden:

Herbeoordeling

Indien het nodig wordt om de effecten van veranderingen in het dreigingslandschap op een ongewijzigd gecertificeerd ICT-product te evalueren, moet een verzoek om herbeoordeling worden doorgestuurd naar de CB. De ITSEF zal deze herbeoordeling uitvoeren, waarbij alle relevante bevindingen die nog van toepassing zijn, worden benut. Deze procedure kan resulteren in een verlenging van het EUCC-certificaat, het bevestigen of herzien van het eerdere niveau van zekerheid.

Wijzigingen aan een gecertificeerd ICT-product

Deze procedure lijkt op het SOG-IS-concept van "Assurance continuity", hoewel het verschilt doordat het geen expliciete criteria geeft voor het categoriseren van wijzigingen als klein of groot.

Patchbeheer

Mechanismen en procedures voor patchbeheer moeten worden opgenomen in de reikwijdte van de beoordeling en certificering in de volgende gevallen:

- Wanneer de door de patch beïnvloede functionaliteiten zich buiten de TOE van het gecertificeerde ICT-product bevinden.

- Wanneer de patch betrekking heeft op een vooraf bepaalde kleine wijziging aan het gecertificeerde ICT-product.

- Wanneer de patch een bevestigde kwetsbaarheid aanpakt, met aanzienlijke gevolgen voor de beveiliging van het gecertificeerde ICT-product.

Het patchbeheerprotocol voor een ICT-product omvat de volgende onderdelen:

- De procedure voor het ontwikkelen en vrijgeven van patches voor het ICT-product.

- De technische mechanismen en functionaliteiten voor het integreren van patches in het ICT-product.

- Een reeks beoordelingsactiviteiten betreffende de effectiviteit en prestaties van de technische mechanismen.

Echter, de patchbeheeroptie is niet van toepassing op het aanpakken van niet-kritieke kwetsbaarheden, die overeenkomstig Artikel 13 van de EUCC-verordening [1] moeten worden behandeld.

Het wetgevingsproces van overgang

De EUCC-verordening wordt van kracht vanaf 27 februari 2025. Binnen 12 maanden vanaf deze datum zullen de bestaande nationale cybersecurity certificatieschema's hun activiteiten staken. Het is belangrijk voor leveranciers om te weten dat alle certificatieprocedures die binnen de daaropvolgende 12 maanden na het van kracht worden van de wetgeving worden gestart, uiterlijk in februari 2027 moeten zijn afgerond.

Beveiligingsfunctionele Vereisten (SFR's) en Beveiligingszekerheidsvereisten (SAR's)

De nieuwe EU CC-certificering kan worden geïmplementeerd bovenop zowel de oudere als nieuwere versies van de Common Criteria-standaard. Vanuit dat oogpunt is er geen verandering voor SFR's en SAR's gebaseerd op CC Deel 2 [3] en CC Deel 3 [4], aangezien het EU CC-schema voortbouwt op de kernonderdelen van CC en aanvullende criteria introduceert naast de vastgestelde CC en Common Methodology for Information Technology Security Evaluation (CEM) [5] protocollen. Natuurlijk zijn er tussen de oudere (CC V3.1) en de nieuwere (CC:2022) versies van de Common Criteria verschillen wat betreft de SFR's en SAR's, die ontwikkelaars en laboratoria moeten overwegen.

Opmerking: Het is mogelijk dat er in de toekomst wijzigingen met betrekking tot SFR's en SAR's door de EUCC worden gepubliceerd.

REFERENTIES

[1] Commissie Uitvoeringsverordening (EU) 2024/482 van 31 januari 2024 met regels voor de toepassing van Verordening (EU) 2019/881 van het Europees Parlement en de Raad met betrekking tot de goedkeuring van het Europese Common Criteria-gebaseerde cybersecurity certificatieschema (EUCC)

[2] [CC Deel 1] Common Criteria for Information Technology Security Evaluation Deel 1: Inleiding en algemeen model

[3] [CC Deel 2] Common Criteria for Information Technology Security Evaluation Deel 2: Beveiligingsfunctionele componenten

[4] [CC Deel 3] Common Criteria for Information Technology Security Evaluation Deel 3: Beveiligingszekerheidscomponenten

[ 5] [CEM] Common Methodology for Information Technology Security Evaluation, Evaluatiemethodologie

[6] ISO/IEC 30111:2019 Informatietechnologie Beveiligingstechnieken Processen voor het omgaan met kwetsbaarheden

[7] ISO/IEC 29147:2018 Informatietechnologie Beveiligingstechnieken Openbaarmaking van kwetsbaarheden

Afkortingen

CB |

Certification Body |

CCRA |

Common Criteria Recognition Arrangement |

EU |

European Union |

EUCC |

European Common Criteria-based cybersecurity certification scheme |

ICT |

Information and communication technology |

ITSEF |

Information security evaluation facility |

NCCA |

National Cybersecurity Certification Authority |

CSA |

EU Cybersecurity Act |

CEM |

Common Methodology for Information Technology Security Evaluation |

PP |

Protection Profile |

SOG-IS |

Senior Officials Group Information Systems Security |

ST |

Security Target |

TOE |

Target of Evaluation |

GERELATEERDE DIENSTEN

Common Criteria Certification

Contact

Wilt u meer weten over onze Common Criteria Certificatiedienst voor uw organisatie? Vul het formulier in en wij zullen binnen één werkdag contact met u opnemen.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.