Zorgen over beveiliging van populair slimme thuisapparaten.

Nu slimme huizen steeds populairder worden, test Secura regelmatig slimme apparaten voor in huis. Dit artikel beschrijft een aantal kwetsbaarheden die onze testers vonden in twee smart home devices.

Veiligheidsrisico's in gangbare smart home apparaten

Nu slimme huizen steeds populairder worden, heeft Secura een IoT-hackingdemonstratiekit ontwikkeld in de vorm van een smart house: het is een miniatuurhuis, uitgerust met meerdere populaire smart home gadgets. We hebben verschillende kwetsbaarheden ontdekt in de apparaten die worden gebruikt in het smart home. Dit artikel gaat in op deze bevindingen.

Opmerking: Voordat dit artikel werd gepubliceerd, zijn meerdere pogingen ondernomen om de (re)verkopers en de fabrikant (OEM) te informeren over de ontdekte kwetsbaarheden en de gevolgen die daarmee gepaard gaan. Een van de (re)verkopers reageerde niet op enige communicatiepogingen. De ander bracht ons in contact met hun verkoper, maar dat leidde tot een impasse. Secura heeft ervoor gekozen om dit artikel te publiceren om het bewustzijn over beveiliging onder fabrikanten en gebruikers te vergroten.

De producten die in dit artikel worden besproken, zijn geselecteerd door populaire webwinkels in Nederland te bezoeken en te filteren op populaire apparaten. We noemen alleen kwetsbaarheden die leidden tot het uitschakelen of omzeilen van de belangrijkste beveiligingsfuncties van de producten in dit artikel.

Flient Smart Lock

Een van de twee producten die in dit artikel worden besproken, is de ‘Flient Smart Lock’, een smart deurslot dat op meerdere manieren kan worden geopend. Hieronder staat een niet-uitputtende lijst:

- NFC-tags

- Mobiele applicatie (Bluetooth Low Energy)

- Biometrie (Vingerafdruk)

- Toetsenpaneel (Toetscombinatie)

De mobiele versie die werd gebruikt in combinatie met het deurslot was:

com.tongtongsuo.app versionName=6.7.0 versionCode=234

Voor de Flient Smart Lock werden twee ernstige beveiligingsproblemen ontdekt.

1. Biometrie omzeiling

Het eerste beveiligingsprobleem dat werd ontdekt, was dat een aanvaller de opgeslagen vingerafdrukken in het slot kon vervangen (CVE-2023-50124). Dit resulteert uiteindelijk in de mogelijkheid voor een aanvaller om ongeautoriseerde toegang tot het pand te krijgen.

Zoals eerder vermeld, stelt de Flient Smart Lock gebruikers in staat de deur te ontgrendelen via een biometrische vingerafdruk. De onderstaande figuur toont (vanuit een applicatieperspectief) hoe de gebruiker een vingerafdruk op de deur had ingesteld:

De vingerafdrukscanner is een AES1711-scanner, die zich bevindt in de deurklink van het slot. Het bleek echter dat er twee schroeven toegankelijk zijn vanaf de buitenkant van de deur, die door een aanvaller verwijderd kunnen worden om toegang te krijgen tot de vingerafdruksensor:

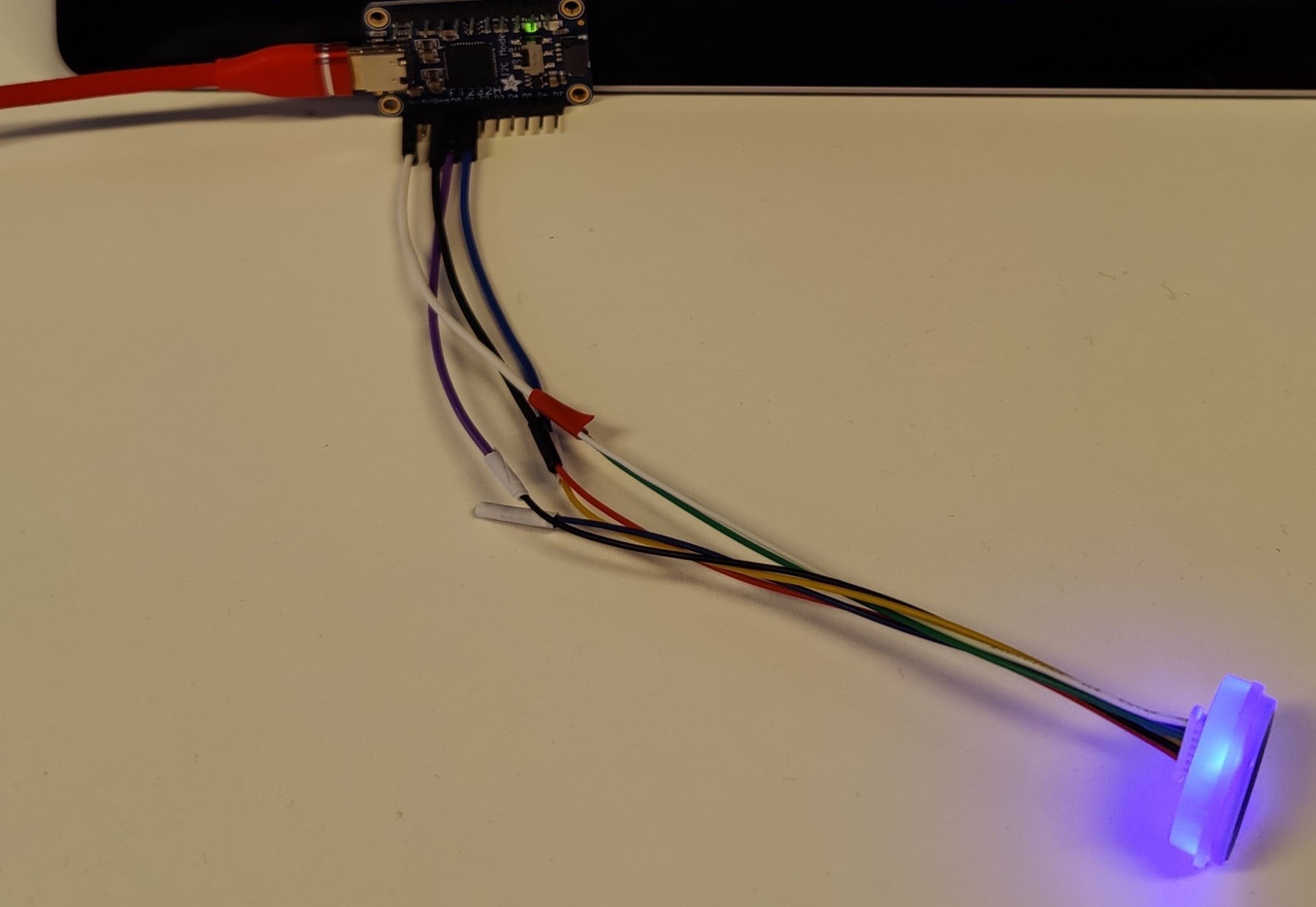

Nadat de schroeven waren verwijderd, werd de sensor uit het slot gehaald en aangesloten op een analysewerkstation, zoals te zien is in de onderstaande figuur:

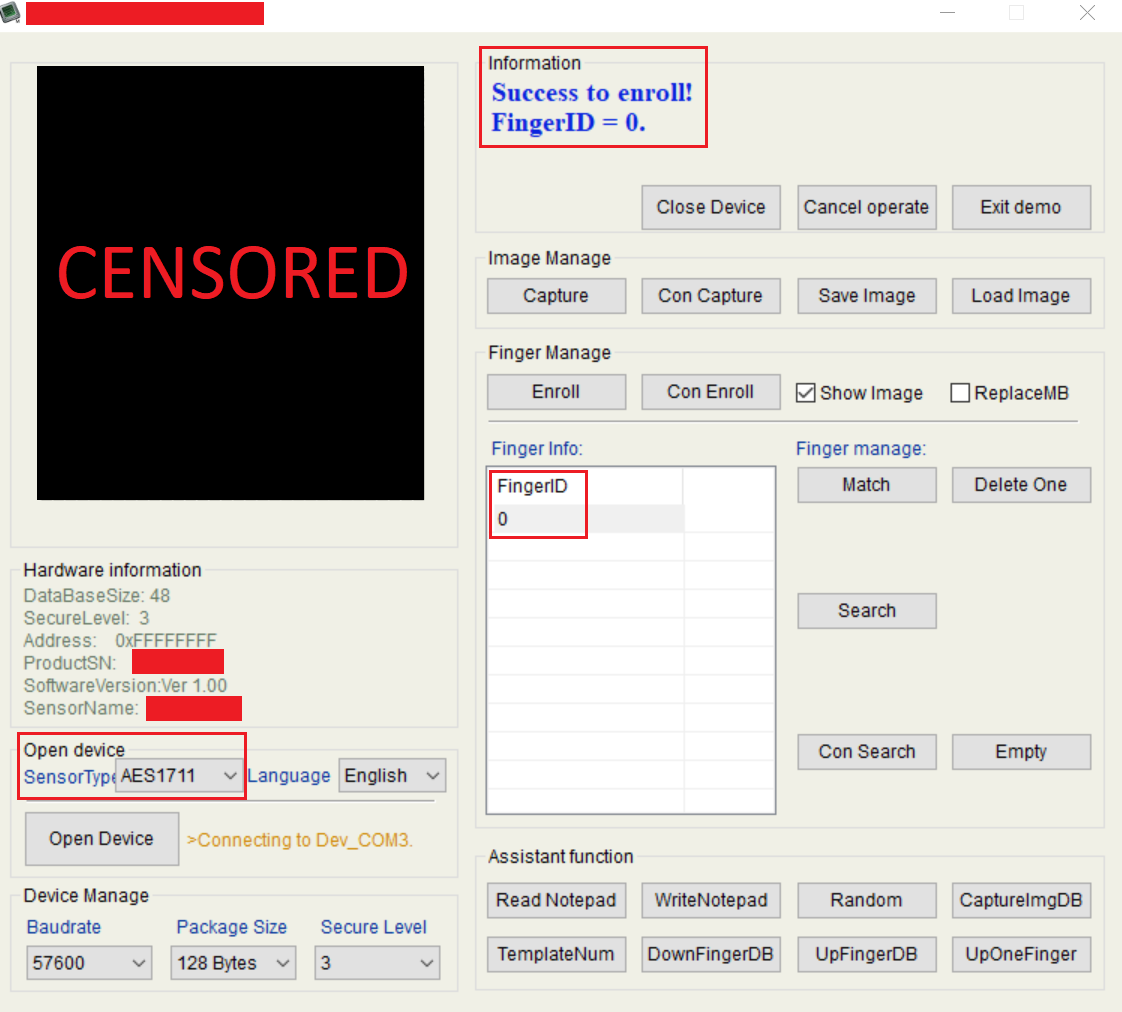

Doordat er een standaardwachtwoord was ingesteld op de UART-interface, kon een nieuwe vingerafdruk op de sensor worden geplaatst. Zie de onderstaande figuur:

Nadat de vingerafdruk was vervangen, werd de sensor weer in de deurklink geplaatst, en er werd getest of de reguliere gebruiker de deur nog kon openen. De onderstaande figuur laat zien hoe een reguliere gebruiker (aangegeven aan de linkerkant) nu niet meer in staat was het slot te openen. Aan de rechterkant van de onderstaande figuur wordt getoond hoe het product reageerde op de nieuwe door de aanvaller ingestelde vingerafdruk. Zoals te zien is, kon de deur worden ontgrendeld (aangegeven door het groene licht dat wordt getoond).

Deze aanval was succesvol omdat het smart lock eenvoudigweg verifieert of de vinger die aan de scanner wordt aangeboden overeenkomt met een van de opgeslagen vingerafdrukken, die een aanvaller kan vervangen.

Deze aanval kan binnen ongeveer vijf minuten door een aanvaller worden uitgevoerd en stelt een aanvaller in staat toegang te krijgen tot het pand.

2. KLONEERBARE TAGS

Het tweede beveiligingsprobleem dat binnen het slot werd ontdekt, was dat de meegeleverde tags die bij de aankoop horen, door een aanvaller kunnen worden gekloond (CVE-2023-50129).

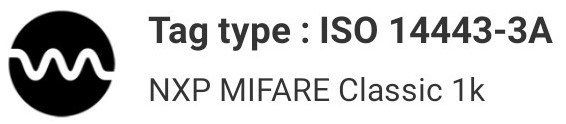

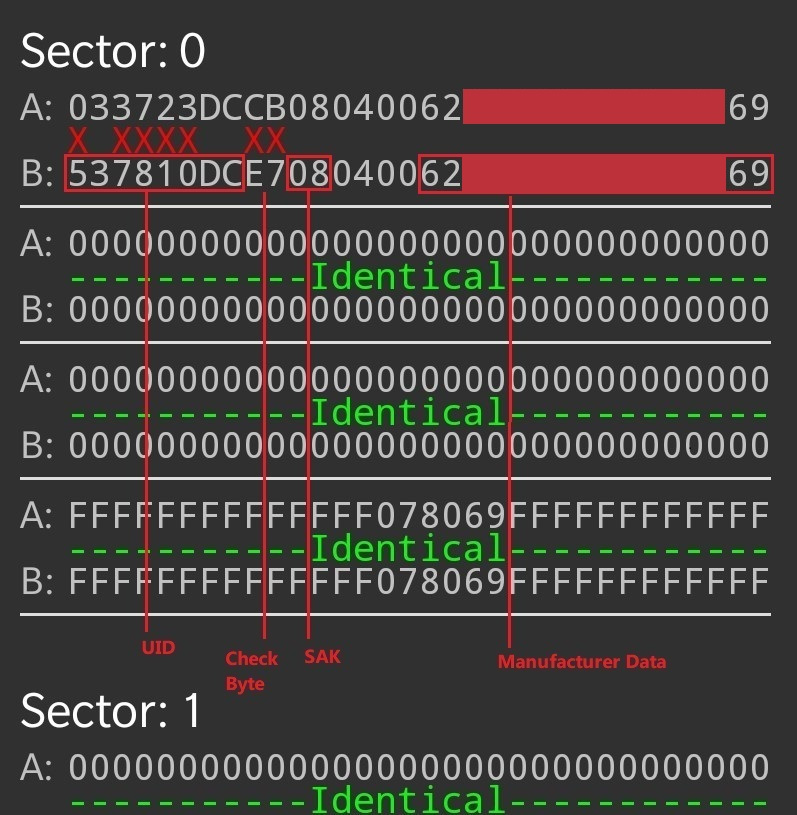

Een van de NFC-tags werd gescand, wat de volgende resultaten opleverde:

Let op hoe de tag wordt gecategoriseerd als MIFARE Classic 1K. Een tweede tag werd gescand en er werd een vergelijking gemaakt:

De enige afwijkingen die werden waargenomen waren binnen Sector 0. Alle andere sectoren waren leeg.

Om te demonstreren hoe eenvoudig het is om dit soort MIFARE Classic 1K-tags te klonen, werd de tag tegen een Flipper Zero gehouden.

Daarna werd het Unieke Identificatienummer (UID) geëmuleerd op de Flipper Zero en tegen het deurslot gehouden. Dit resulteerde in het ontgrendelen van de deur:

Concluderend is alleen de UID nodig om het deurslot te openen. Dit betekent dat de tags alleen identificatie gebruiken, in plaats van identificatie in combinatie met authenticatie. Secura raadt de leverancier aan om te overwegen de MIFARE Classic 1K-tags te vervangen door tags die gebruik maken van de nieuwste MIFARE DESFIRE.

HOZARD® ALARMSYSTEEM

Het tweede apparaat waarin we kwetsbaarheden ontdekten, is het 'Hozard® Alarmsysteem', een smart alarmsysteem. We hebben drie zorgwekkende problemen met dit apparaat ontdekt.

Het systeem kan op meerdere manieren in een gewapende of ontwapende staat worden gezet:

- SMS-functionaliteit

- Mobiele applicatie

- RFID Tags

- Afstandsbediening

De mobiele versie die werd gebruikt in combinatie met het alarmsysteem was: com.tuya.smartlife version Name=5.2.2 versionCode=558

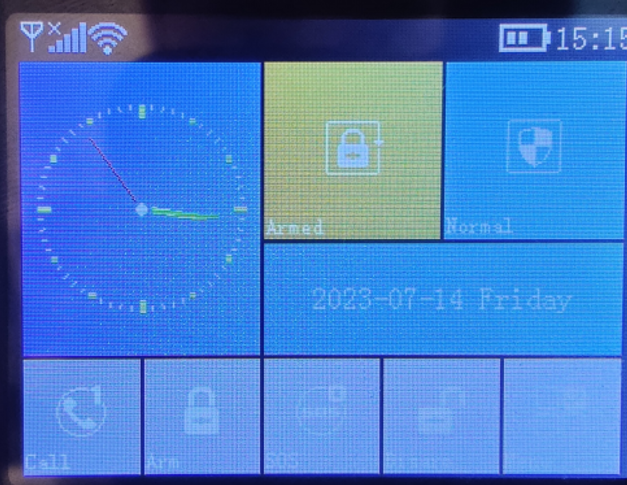

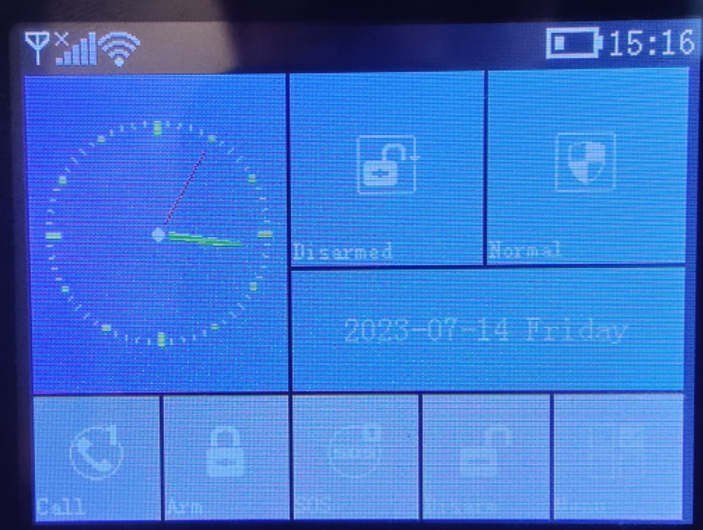

Wanneer het alarmsysteem in een gewapende staat is, wat betekent dat het zal afgaan zodra een sensor enige vorm van beweging detecteert, zag het er als volgt uit:

1. ZORGEN OMTRENT SMS-FUNCTIONALITEIT

Als een aanvaller het telefoonnummer van het alarmsysteem verkrijgt, kunnen ze een commando versturen vanaf een willekeurig telefoonnummer (CVE-2023-50127). Het is niet nodig om het telefoonnummer van de eindgebruiker te spoofen.

Er zijn twee hoofdmethoden voor een aanvaller om het telefoonnummer dat geassocieerd is met het alarmsysteem te achterhalen:

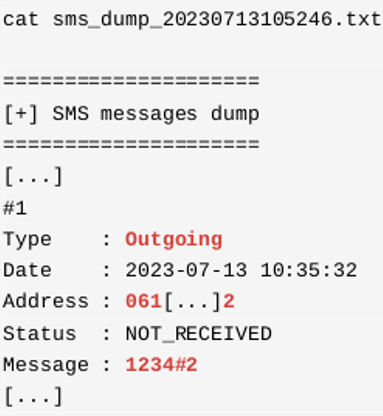

Het ophalen van het verzonden SMS-bericht van de mobiele telefoon van de eindgebruiker.

Het onderscheppen van SMS-verkeer wanneer de eindgebruiker een SMS-bericht verzendt.

Een voorbeeld van een aanvaller die de verzonden SMS-berichten dumpt, om zo het telefoonnummer en het uitschakelcommando te achterhalen van een geïnfecteerd mobiel apparaat, wordt hieronder gegeven:

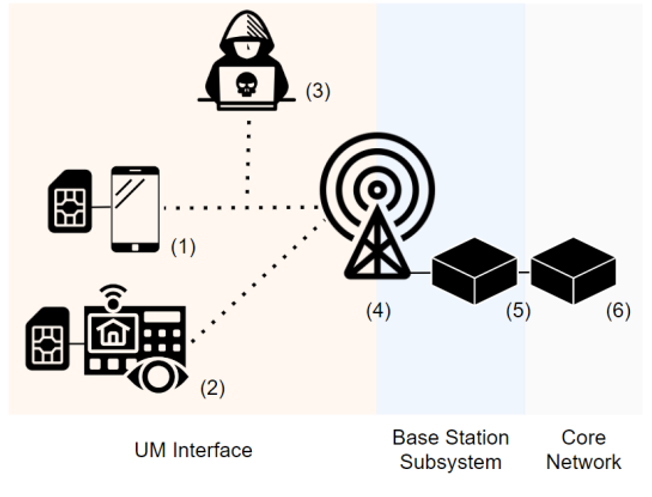

De andere methode is het onderscheppen van het SMS-verkeer wanneer de eindgebruiker een SMS-bericht verzendt.

Een vereenvoudigd overzicht van zo'n aanvalsscenario wordt hieronder gegeven:

- Mobiel Station (MS)

- Het alarmsysteem

- Een aanvaller in de nabije omgeving van de MS, die met gespecialiseerde apparatuur de communicatie afluistert.

- Basiszenderstations (BTS)

- Basisstationcontroller (BSC)

- Mobiel Schakelcentrum (MSC)

Om de zaken niet te ingewikkeld te maken, gaan we ervan uit dat een aanvaller al het telefoonnummer van het alarmsysteem heeft weten te bemachtigen.

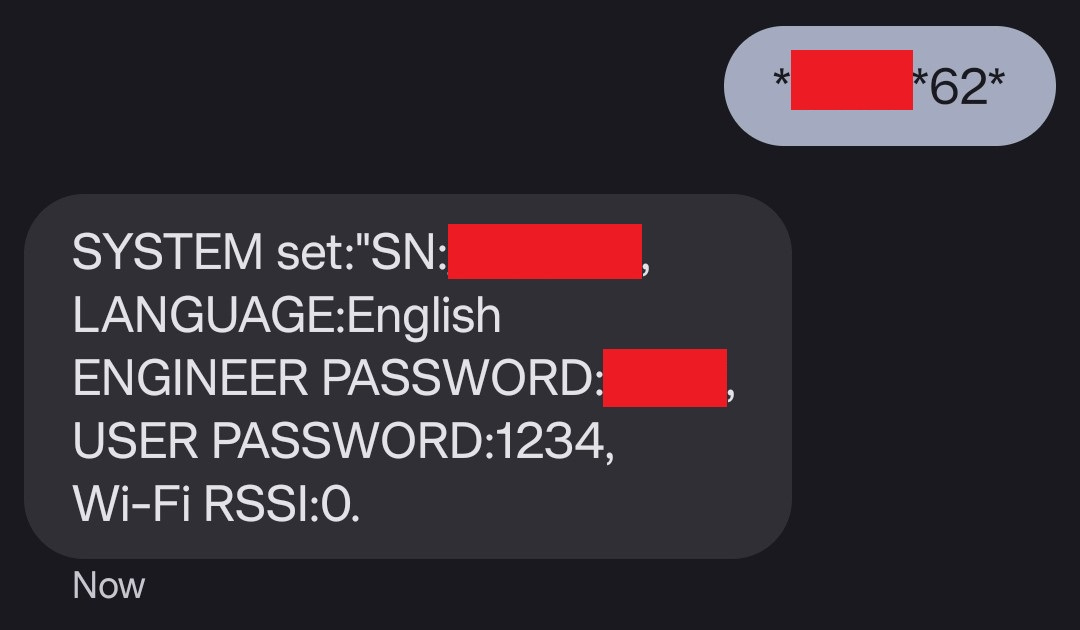

Een aanvaller kan het volgende SMS-commando versturen, met een standaard engineerswachtwoord (CVE-2023-50125), om systeeminformatie over het alarmsysteem te verkrijgen:

Houd er rekening mee dat het niet verplicht is om het engineerswachtwoord te wijzigen tijdens de initiële installatie van het apparaat, en dat de instellingen om het wachtwoord te wijzigen zich bevinden in een menu dat niet gemakkelijk te vinden is voor een reguliere gebruiker.

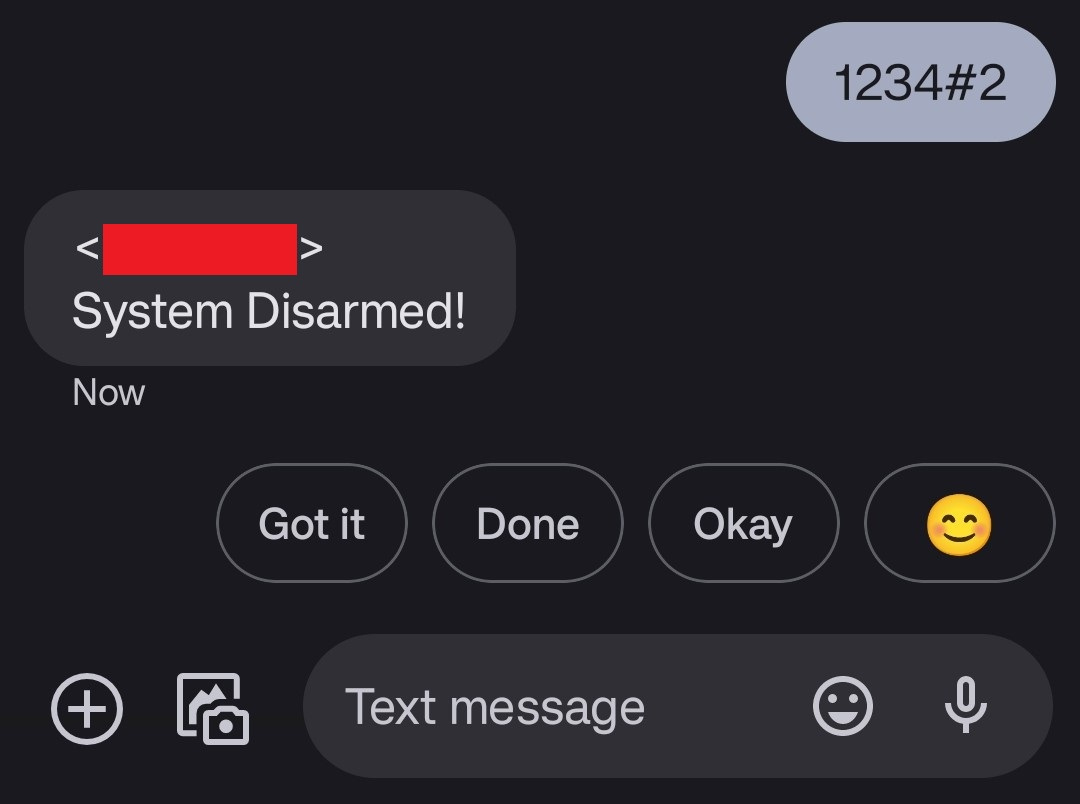

Hierna kan een aanvaller een SMS-commando versturen om het alarmsysteem uit te schakelen:

Zelfs als een aanvaller het gebruikerswachtwoord niet zou kunnen achterhalen via het standaard engineerswachtwoord, kunnen ze eenvoudig meerdere pogingen naar het alarmsysteem sturen totdat ze de juiste raden (CVE-2023-50123).

Dit stelt een aanvaller in staat om het alarmsysteem op afstand uit te schakelen:

Dit betekent dat een aanvaller het terrein kan betreden zonder het alarmsysteem te activeren.

2. HERHAALBAAR AFSTANDSBEDIENINGSSIGNAAL

Het alarmsysteem wordt ook geleverd met een afstandsbediening, waarmee een gebruiker het alarm in een gewapende of ontwapende toestand kan brengen.

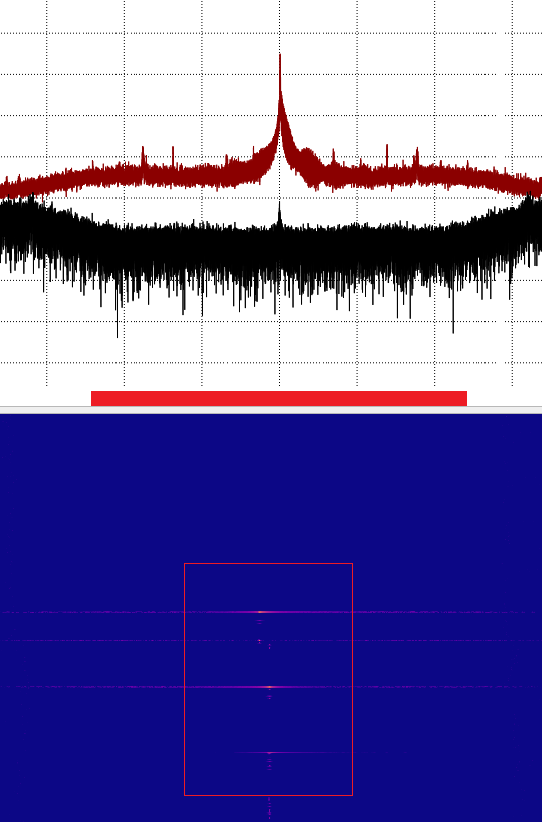

In de gebruikershandleiding van het alarmsysteem staat vermeld dat de afstandsbediening werkt op een bekende frequentieband. Dit werd geverifieerd door een spectrumanalyse uit te voeren bij het indrukken van de ontwapeningsknop op de afstandsbediening:

Zoals te zien is in de bovengenoemde figuur, toonde de spectrumanalyzer activiteit op de frequentie telkens wanneer een commando werd verzonden.

Voor de eenvoud van de demonstratie en om aan te tonen dat aanvallers slechts beperkte technische kennis nodig hebben, werd de Flipper Zero opnieuw gebruikt voor het bewijs van concept.

Elke keer dat het opgeslagen bestand werd afgespeeld, resulteerde dit in het ongewapend maken van het alarmsysteem (CVE-2023-50128). Dit concludeert dat er geen rollende code mechanisme geïmplementeerd is binnen het alarmsysteem. Dit maakt het mogelijk voor een aanvaller die eenmaal het ontwapeningscommando kan onderscheppen, om het alarmsysteem te ontwapenen wanneer zij dat willen.

3. KLOONBARE TAGS

Hoewel het onderzoek op een iets andere manier wordt uitgevoerd, is het onderliggende probleem van de RFID-tags (CVE-2023-50126) vergelijkbaar met de NFC-tags (wat een subset van RFID is) van het smart deurslot. Zie de sectie 'Kloonbare Tags' van het smart deurslot voor meer informatie over het onderliggende probleem.

CONCLUSIE

Dit artikel heeft aangetoond hoe technisch onderlegde inbrekers gebruik kunnen maken van onveilige smart apparaten om toegang te krijgen tot een smart home. De meeste van de ontdekte kwetsbaarheden kunnen gemakkelijk worden misbruikt door aanvallers die weinig tot geen technische kennis hebben, dankzij de Flipper Zero.

Neem contact op

Bent u producent of distributeur en wilt u uw producten laten testen? Vul het formulier in en we nemen binnen een werkdag contact met u op.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.