OT Cyber FAT/SAT

Cyberweerbaarheidstesten voor Industriële Besturingssystemen (FAT/SAT)

> Operationele Technologie > OT Cyber FAT/SAT

OT Cyber FAT/SAT voor Industriële Control Systems

Als operator of eigenaar van Industrial Control Systems (ICS) bent u verantwoordelijk voor het verifiëren van de cyberbeveiligheid. De verificatie van cybervereisten zou onderdeel moeten zijn van de Factory Acceptance Test (FAT) en Site Acceptance Test (SAT). Deze stap wordt echter vaak over het hoofd gezien of genegeerd omdat het testen van cyberbeveiliging moeilijk en tijdrovend is.

1. Waarom kiest u voor Cyber FAT/SAT?

2. Hoe wij u ondersteunen

3. Hoe past Cyber FAT/SAT in de projectlevenscyclus

4. Hoe werkt een Design & Security Review

5. Scope van de Vulnerability Assessment tijdens de FAT/SAT

6. Uitkomst van de Cyber FAT/SAT

7. Uw volgende stap.

Security Bedreigingen in OT

Onvoldoende digitale weerbaarheid kan kostbaar worden of zelfs gevaarlijk. Cybercriminelen gebruiken veel tools om Operational Technology (OT)-omgevingen aan te vallen. Onze beveiligingsexperts zien ransomware opkomen in OT.

Waarom kiezen voor Cyber FAT/SAT?

Tussen de ontwerp- & engineeringfase en de bedrijfs- & onderhoudsfase bevinden zich andere belangrijke fasen, zoals implementatie en inbedrijfstelling. Vooral tussen deze fasen wordt een fabrieks- en locatie-acceptatietest uitgevoerd om te verifiëren of aan alle ontwerpeisen is voldaan.

Een FAT vindt plaats op het terrein van de leverancier voordat de voltooide systemen worden verzonden. Een FAT omvat uitgebreide tests van alle componenten om naleving van het ontwerp en projectspecificaties te verifiëren en te controleren of het systeem voldoet aan alle functionaliteits- en prestatie-eisen. De tests worden gefaciliteerd door de leverancier of systeemintegrator en uitgevoerd door de eigenaar van het asset.

Een locatie-acceptatietest (SAT) is vergelijkbaar, maar vindt plaats op de locatie van de klant en pas na volledige inbedrijfstelling/installatie van het systeem. Het zorgt ervoor dat het systeem op een juiste, betrouwbare en veilige manier is geïnstalleerd.

Hoewel cyberbeveiligingseisen vaak deel uitmaken van de ontwerpspecificaties, worden ze regelmatig verwaarloosd tijdens een conventionele FAT of SAT. Voor de eigenaar of exploitant is het vaak te moeilijk om de complexe aard van al deze cyberbeveiligingsmaatregelen te verifiëren. En men kan niet verwachten dat de leverancier, integrator of EPC-aannemer hun eigen ontwerp onafhankelijk controleert. Secura's Cyber FAT/SAT overbrugt deze kloof: we bieden ondersteuning als onafhankelijke beveiligingsaanbieder.

De Cyber FAT/SAT (CFAT/CSAT) is een uitbreiding van de conventionele FAT/SAT met een focus op cyberbeveiliging. Het kan parallel aan of na de reguliere FAT/SAT worden gepland. De doelen zijn vergelijkbaar, maar richten zich op digitale beveiliging.

Hoe wij u ondersteunen

- Zorg ervoor dat de systemen zijn geïnstalleerd en geconfigureerd volgens de ontwerpspecificaties en contractuele afspraken

- Verifieer de juiste configuratie en versterking van de OT-middelen

- Test grondig of de cyberbeveiligingscontroles effectief werken

- Detecteer en verhelp beveiligingsproblemen voordat het systeem wordt verzonden of in bedrijf gesteld.

Secura kan deze validatiechecks uitvoeren met twee benaderingen of een combinatie van beide. Namelijk: door een Design & Security Review en/of penetratietesten (VA/PT) uit te voeren. Beide opties worden in de volgende secties gedetailleerd beschreven.

Hoe onze cyberbeveiligingsdiensten passen in de projectlevenscyclus

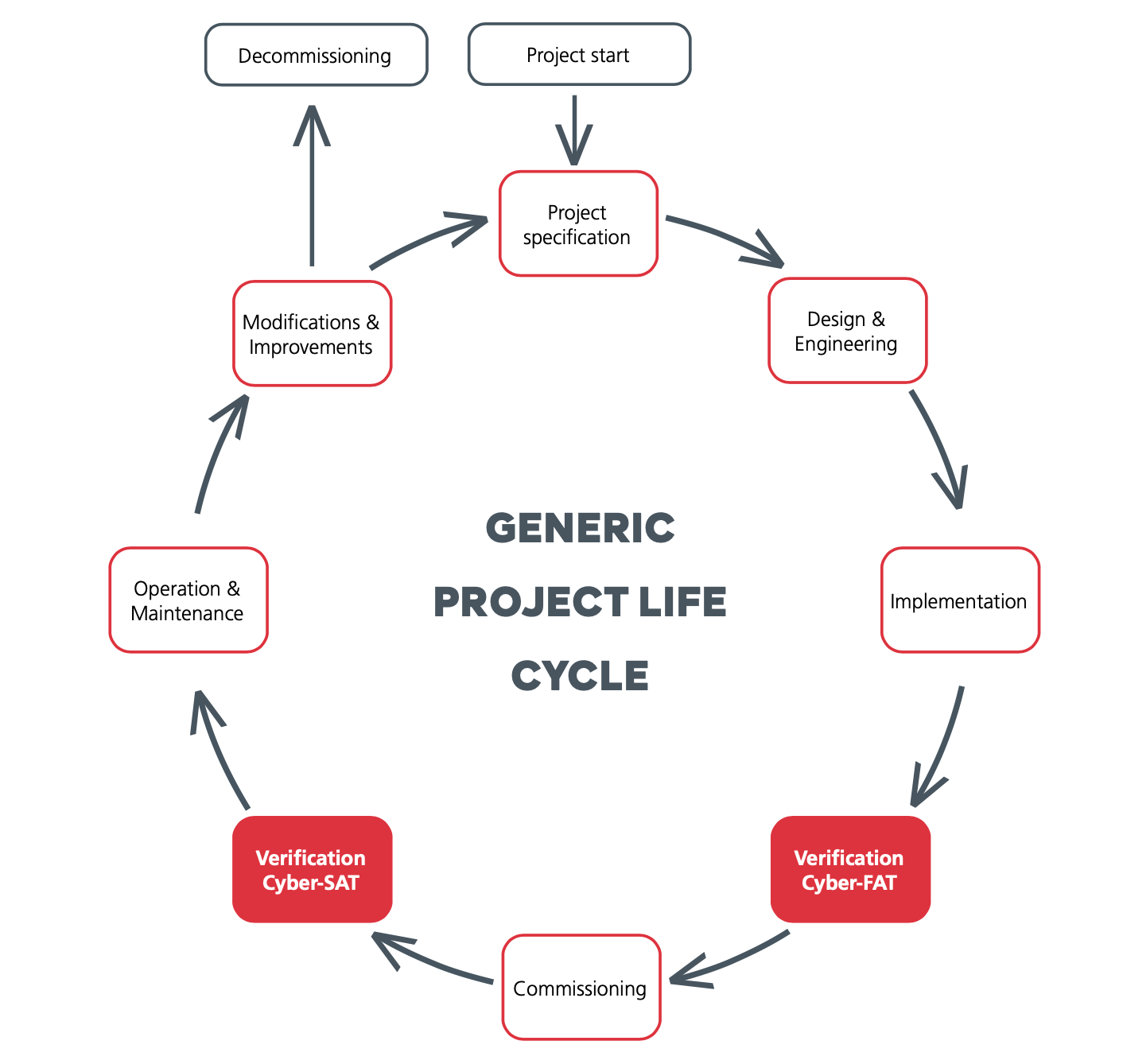

De levenscyclus van een nieuw ICS begint met een projectspecificatie gemaakt door de eigenaar of exploitant. Deze specificatie beschrijft natuurlijk de hoofdfuncties van de nieuwe installatie, maar bevat meestal ook enkele cyberbeveiligingseisen. Deze kunnen gebaseerd zijn op naleving van bedrijfsbeveiligingsbeleid, industriële normen (IEC 62443) of toepasselijke wet- en regelgeving.

Vervolgens komt de ontwerp- & engineeringfase. Hier speelt cyberbeveiliging opnieuw een cruciale rol. Om te zorgen dat beveiligingseisen in het project zijn opgenomen en geen nasleep zijn, kunt u risicobeoordelingen, Threat Modeling en Design Reviews uitvoeren.

Na deze fase is het systeem klaar voor implementatie. Hier komen de FAT en SAT aan bod. Secura's ICS Cyber FAT/SAT richt zich specifiek op de verificatiestappen die gebruikelijk zijn tijdens de reguliere FAT/SAT-fase van elk project.

Later in de levenscyclus, tijdens de bedrijfs- & onderhoudsfase, wordt cyberbeveiliging een doorlopende activiteit. Dit zorgt voor continue aandacht voor beveiligingsprocessen en de beveiligingshouding van de OT-middelen. Het zorgt er ook voor dat alle digitale risico's acceptabel blijven. OT risicobeoordelingen, OT site-beoordelingen en OT Security Maturity-beoordelingen zijn belangrijke hulpmiddelen om deze risico's te bepalen.

Secura biedt alle bovengenoemde diensten, specifiek afgestemd op de OT-omgeving en ICS-systemen, en dekt de gehele projectlevenscyclus.

Hoe een ontwerp- & beveiligingsreview werkt

Met een ontwerp- en beveiligingsreview kan Secura verifiëren of het geïmplementeerde ontwerp en de configuratie overeenkomen met de projectspecificaties. Indien nodig reviewen we ook tegen industriestandaarden zoals IEC 62443.

De netwerkarchitectuur en de beveiligingsconfiguratie worden beoordeeld op basis van de Purdue model referentiearchitectuur, maar ook op basis van industriële best practices zoals microsegmentatie en een zero-trust ontwerp. Secura bekijkt ook de netwerk- en firewallconfiguratie om te zorgen dat deze segmentatiegrenzen effectief zijn.

Voor individuele ICS-middelen, zoals engineering werkstations (EWS), human machine interfaces (HMI), netwerkcomponenten en industriële controllers (bijv. DCS, PLC's, RTU's), beoordelen we de beveiligingshouding en verifiëren we dat ze zijn geconfigureerd volgens de specificaties, best practices en industriestandaarden. Deze controles omvatten onder andere: systeemversterking, beveiligingspatches, anti-virus, back-ups en authenticatie & autorisatiecontroles.

De FAT zou het meest ideale moment zijn om de ontwerp- & beveiligingsreviews uit te voeren. Dit zou meer tijd geven om eventuele beveiligingsproblemen op te lossen voordat de apparatuur naar de locatie wordt verzonden. Als de review tijdens de FAT kan worden gedaan, zou de SAT-scope beperkt kunnen worden. In dat geval zou u alleen eerdere bevindingen opnieuw moeten testen en apparatuur en interfaces testen die geen deel uitmaakten van de FAT-opstelling.

Hoe vulnerability assessments en penetratietesten (VA/PT) veerkracht helpen opbouwen

Een Vulnerability Assessment en Penetration Test (VA/PT) voor OT-systemen vereist een gespecialiseerde aanpak. Met een vulnerability assessment is het doel om zoveel mogelijk kwetsbaarheden te vinden door systemen, netwerkapparaten en applicatieconfiguraties te scannen en handmatig te beoordelen. In tegenstelling tot dit is een penetratietest uitgevoerd vanuit het perspectief van een aanvaller. Het doel is om deze kwetsbaarheden te exploiteren om te illustreren wat de gevolgen van deze beveiligingsproblemen zouden betekenen voor de digitale veerkracht van de omgeving. De resultaten van beide beoordelingen kunnen worden gebruikt om potentiële beveiligingsproblemen op te lossen voordat het systeem in productie wordt genomen.

Een groot voordeel van het uitvoeren van deze tests als onderdeel van de FAT en/of SAT is de mogelijkheid tot grondiger testen. Het is algemeen bekend dat veel ICS-systemen minder veerkrachtig zijn tegen vulnerability scans, en daarom is het moeilijker om deze soort tests uit te voeren wanneer het systeem in productie is. De FAT- en SAT-fasen zijn dus de ideale tijd om een diepgaande VA/PT-beoordeling uit te voeren. Het is ook de perfecte kans om te verifiëren of de defensieve en bewakingscontroles effectief zijn geïmplementeerd.

Lees ook: Industriële Vulnerability Assessment / Pentesting Service.

De scope van VA/PT tijdens de FAT/SAT bepalen

Het hangt af van de bestaande FAT- en SAT-plannen hoe deze beoordeling te bepalen. Meestal is het onmogelijk om tijdens een FAT het volledige OT-systeem op te zetten en te testen. Veldinstrumenten, zware machines, pakketten van derden, bestaande systemen en verbindingen met het bedrijfsnetwerk maken meestal geen deel uit van de FAT. Hetzelfde geldt voor mogelijke IoT-verbindingen, cloudtoepassingen van leveranciers, veilige externe toegang of andere vormen van connectiviteit tussen systemen die zijn verbonden met het IT-netwerk of internet. Daarom ligt de focus tijdens de FAT vaak op vulnerability scans en penetratietests van de toepasselijke middelen in Purdue-niveau 1, 2 en 3. Tijdens de SAT kan dit worden uitgebreid naar alle externe interfaces en middelen op niveau 0, de IT/OT DMZ en het zakelijke IT-netwerk opnemen. Ten slotte kan elk probleem dat niet direct kan worden opgelost als onderdeel van de FAT tijdens de SAT opnieuw worden getest.

Uitkomst van de Cyber FAT/SAT

Secura zal, indien mogelijk, het bestaande FAT/SAT-proces volgen. We voegen onze bevindingen toe aan de punchlijst. Op basis van prioriteit kunnen deze problemen door de leverancier worden opgelost en tijdens de FAT/SAT opnieuw worden getest, terwijl Secura ondersteuning kan bieden door aanbevelingen te geven.

Download Fact Sheet

Vulnerability Assessment & Penetration Testing

Uitleg over de reikwijdte, doelen en technologieën van Vulnerability Assessments en Penetratietests:

DownloadMeer Informatie

Wilt u meer weten over onze OT Cyber FAT/SAT Service? Vul het onderstaande formulier in en we nemen binnen één werkdag contact met u op

Gerelateerde Diensten

Site Assessment

Threat Modeling for Industrial Control Systems

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.